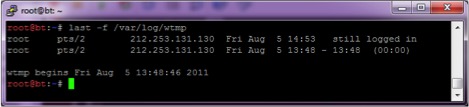

Bir adli bilişim incelemesinde incelenen olayla ilgisi olan bir aksiyonun hangi kullanıcı hesabı üzerinden gerçekleştirildiğini açıklığa kavuşturmamız beklenir ve bu bağlamda öncelikli olarak bakmamız gereken yerler sistemlerdeki kullanıcı oturum açma ve sonlandırma kayıtlarının yer aldığı olay günlükleridir. Event log analizinde en çok gerçekleştirilen işlemlerden birisi kullanıcı hesaplarının tespiti işidir. Bir kullanıcının ne zaman sisteme login olduğu veya ne zaman logoff olduğu, ya da oturum açılmaya çalışılan kullanıcı hesabının hangisi olduğu bilgisini öğrenmek adli bilişim incelemesinde hatırı sayılır bir öneme sahiptir. Örneğin saldırganlar tarafından ele geçirildiği düşünülen bir kullanıcı hesabının hangi sistemlere oturum açmak için kullanıldığını tespit etmek saldırganların sızdığı sistemlerin hangileri olduğunu tespit etmekte işimize yarayacaktır.

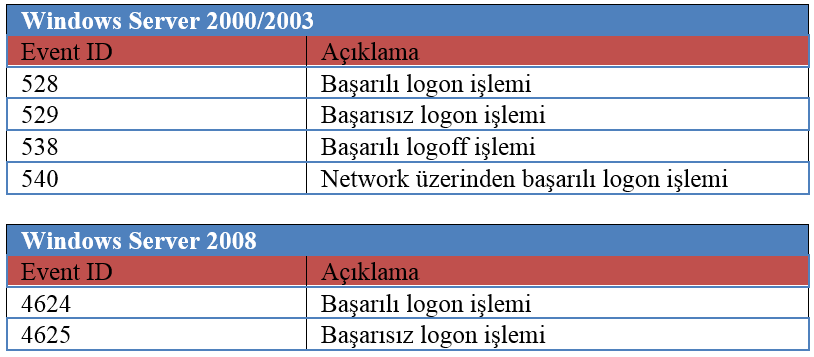

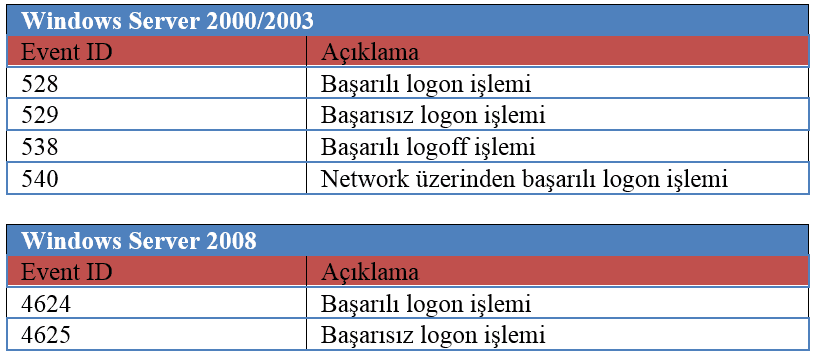

Windows sistemlerde kullanıcı hesapları ile ilgili çok fazla sayıda Event ID vardır. Bu Event ID’ler arasında bir olay incelemesiyle ilgili en çok karşılaşılabilecekleri aşağıdaki tablolarda bulabilirsiniz.

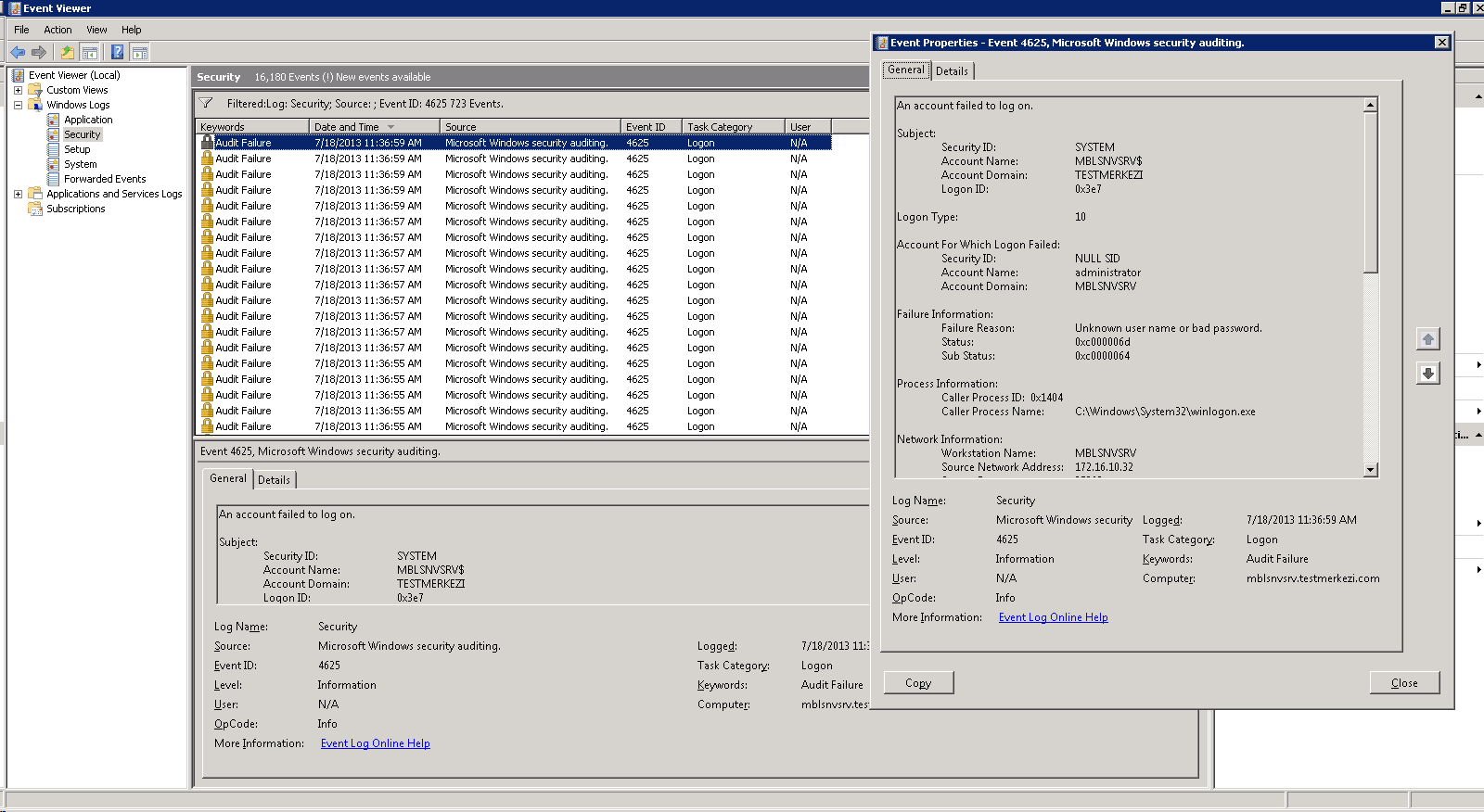

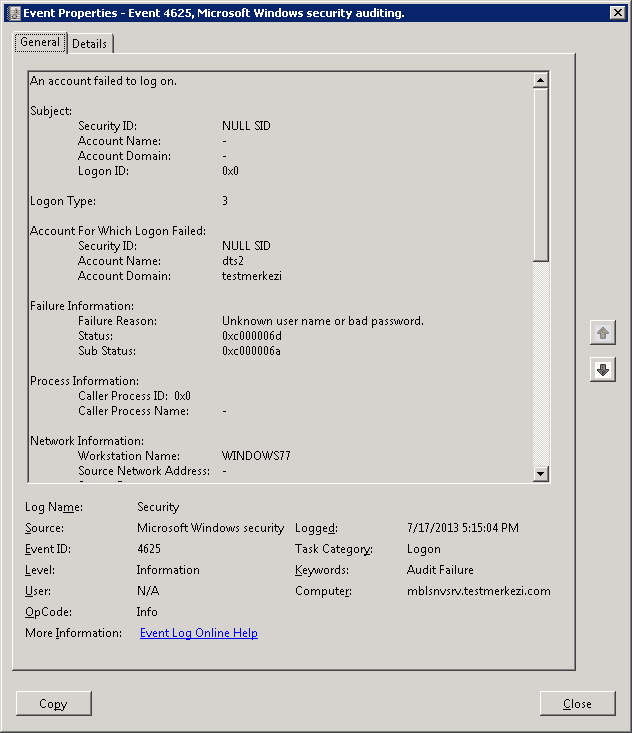

Eğer log analizi sırasında çok fazla sayıda 529 ID’sine veya 4625 ID’sine sahip olayla karşılaşırsanız bu durum bir şifre tahmin saldırısına (password guessing) işaret edebilir. Aşağıda 4625 ID’sine sahip örnek bir olay gösterilmiştir. Bu örnekteki verilerden yola çıkarak şunları söyleyebiliriz; 17 Temmuz 2013 tarihinde saat 17:15:04’de Windows77 isimli bilgisayardan testmerkezi domainindeki dts2 isimli kullanıcı ile mblsnvsrv.testmerkezi.com isimli bilgisayara oturum açılmaya çalışılmış fakat başarılı olunamamıştır. Başarılı olamama sebebi Failure Reason kısmında yazar ve örneğimizde “Unknown user name or bad password.” ifadesi ile kullanıcı adının veya şifrenin yanlış olmasından dolayı oturum açılmadığı bilgisi yer alır.

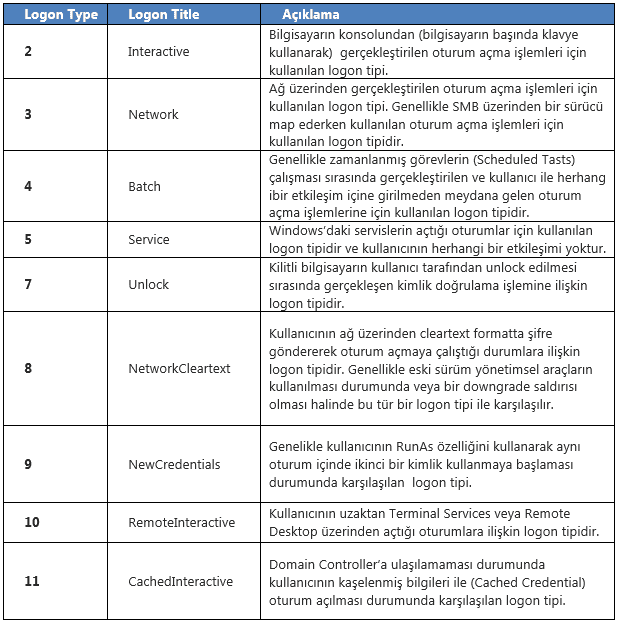

Bu ekranda yer alan Logon Type kısmı oturum açma işleminin nereden gerçekleştirildiğini belirtir ve aşağıdaki tabloda burada yer alabilecek olası değerlerin ne anlama geldiği gösterilmiştir.

Yukarıdaki bilgiler ışığında aşağıdaki ekranda yer alan örnek logların analizini gerçekleştirelim. 18 Temmuz 2013 tarihinde saat 11:36 civarında çok fazla başarısız logon girişimi var ve bu girişimlerin detaylarına baktığımızda Logon Type olarak 10 gözüküyor, yani RDP üzerinden bir erişim denemesi söz konusu. Oturum açmak için kullanılan kullanıcı adı ise Administrator. Bir kullanıcının normal şartlar altında manuel olarak bir dakika içinde bu kadar çok RDP bağlantı denemesi gerçekleştirmesi mümkün değil. Bu şartlar altında bunun RDP protokolü üzerinden gerçekleştirilen bir şifre saldırısı olduğunu söyleyebiliriz. Bu şifre saldırısının hangi bilgisayar üzerinden gerçekleştirildiği ise yine Source Network Address kısmında yer alıyor. Örneğimizde 172.16.10.32 numaralı IP adresine sahip bilgisayar üzerinde Testmerkezi domainindeki Administrator kullanıcısının hesabının şifresini tahmin etmek için RDP protokolü üzerinden bir brute force saldırısı gerçekleştirildiğini söyleyebiliriz.