ADEO DFIR ekibi olarak bir çok siber olaya müdahale ediyoruz ve bu vakıalarda en önemli dijital delil veya iz kaynaklarımızdan birisi de Windows sistemlerde yer alan olay günlükleri. Olay günlükleri ile ilgili geçmiş zamanlarda aşağıda linki bulunan makalemde kullanıcının oturum açma ve kapama işlemlerine özel bazı spesifik olay türleri için hangi olay günlüğü kayıtlarının incelenebileceğine detaylı şekilde değinmiştim.

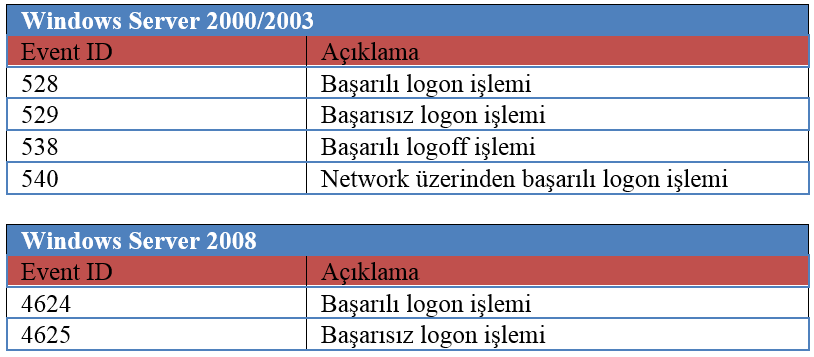

Windows Event Log Analizi İle Kullanıcı Logon/Logoff Tespiti

Bu makalemde de detaylarına çok girmeden bir siber olay incelemesi sırasında ağırlıklı olarak hangi event ID'leri incelediğimizi ve Event ID'lerin temelde hangi olaylara karşılık geldiğini yazacağım. Burada yer alan Event ID'lerin derli toplu şekilde elinizin altında olması yapacağınız adli analiz incelemelerinde size hız kazandıracaktır.

Aşağıda yer alan olaylar Security kategorisinde loglanır ve security.evtx dosyasında saklanır.

| Dosya ve Ağ Erişimleri ile Proses Aktivitelerine İlişkin Event ID'ler | |

| Event ID | Açıklama |

| 1102 | Log Clearing |

| 4688 | Process Created (Program Execution) |

| 4656 | Access to File or Other Object Requested |

| 4663 | Attempt made to access a file or object |

| 4658 | Access to a File or object closed |

| 4697 | New Service has been Installed |

| 4782 | Password Hash of an Account has been Accessed |

| 5140 | Network Share Accessed |

| Oturum Açma/Kapama Aktivitelerine İlişkin Event ID'ler | |

| Event ID | Açıklama |

| 4624 | Network logon |

| 4625 | Login Failed |

| 4634 | Logoff |

| 4648 | Attempted Login |

| 4672 | Administrator has Logged in |

| 4776 | Credential Authentication (Success/Fail) |

| 4778 | Session Reconnect (RDP or FastUser Switch) |

| 4770 | Kerberos Ticket Renewed |

| 4793 | Password Policy Checking API called |

| Kullanıcı Hesapları İle İlgili Aktivitelerine İlişkin Event ID'ler | |

| Event ID | Açıklama |

| 4704 | User Right Assigned |

| 4720 | New User Account Created |

| 4722 | New User Account Enabled |

| 4725 | User Account Disabled |

| 4726 | User Account Deleted |

| 4728 | Member Added to Global Group |

| 4731 | Security Enabled Group Created |

| 4732 | Member Added to Local Group |

| 4733 | Account removed from Local Security Group |

| 4765 | SID History added to Account |

| 4634 | Local Group Deleted |

| 4735 | Local Group Changed |

| 4740 | Account Locked Out |

| 4748 | Local Group Deleted |

| 4756 | Member Added to Universal Group |

| 4766 | SID History add attempted on Account |

| 4767 | User Account Unlocked |

| 4781 | Account Name Changed |

| Firewall'da Yapılan Değişikliklere İlişkin Event ID'ler | |

| Event ID | Açıklama |

| 4946 | Firewall Rule has been Added |

| 4947 | Firewall Rule has been Modified |

| 4948 | Firewall Rule has been Deleted |

| 4950 | Firewall Rule has been Changed |

Yukarıdaki tablolarda yer alan olaylara Security kategorisinden ulaşabildiğimizi söylemiştim. Aşağıdaki tabloda yer alan olaylar ise Application kategorisi altında loglanır ve bu loglar Application.evtx dosyasında saklanır.

| Application Kategorisinde Yer Alan Önemli Event ID'ler | |

| Event ID | Açıklama |

| 865 | GPO Blocked – Exe Default Security Level |

| 866 | PO Blocked exe – Restricted Path |

| 867 | GPO Blocked Exe – Certificate rule |

| 868 | GPO Blocked Exe – zone or hash rule |

| 882 | GPO Blocke Exe by Policy Rule |

| 1000 | Application Error 1001 – WER Info |

| 1001 | EMET 1=Warning 2=Error |

| 1002 | Application Hang Software Policy Events |

Özellikle sisteme servis olarak yerleşen zararlı kodların veya sistemde pasif durumda olan servisleri aktif hale getiren zararlıların yada davranışların tespiti noktasında ise System kategorisinde yer alan ve System.evtx dosyasında saklanan aşağıdaki olaylar bizler için kritik bilgiler içermektedir.

| Sistem Kategorisinde Yer Alan Önemli Event ID'ler | |

| Event ID | Açıklama |

| 1074 | System Halt |

| 7000 | Service failed to start: did not respond to the start control request |

| 7022 | Service hung on start |

| 7023 | Service terminated with error |

| 7024 | Service terminated with error |

| 7026 | Service failed on system start |

| 7031 | Service terminated unexpectedly |

| 7034 | Service terminated unexpectedly |

| 7035 | Service sent a request to Stop or Start |

| 7036 | Service was Started or Stopped |

| 7045 | Service Installed |

| 7040 | Service changed from "auto start" to "disabled" |

Yaptığımız adli analiz ve olay müdahalelerinde en çok karşılaştığımız hacker aktivitelerinin başında bu kişilerin ele geçirdikleri sistem üzerinde kalıcılık sağlamak adına zamanlanmış görevler oluşturmak geliyor. Bir Windows sisteminde oluşturulan zamanlanmış görevlerle ilgili olaylar Microsoft-Windows-TaskScheduler/Operational kategorisi altında kayıt altına alınır ve bu dosyanın tam yolu ve adı %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx şeklindedir.

| Zamanlanmış Görevler Kategorisinde Yer Alan Önemli Event ID'ler | |

| Event ID | Açıklama |

| 106 | Task scheduled |

| 200 | Task executed |

| 201 | Task completed |

| 202 | Task Failed to complete |

| 140 | Task Updated |

| 141 | Task Deleted |

| 142 | Task Disabled |

| 145 | Computer woke up by TaskScheduler |

| 300 | Task Scheduler Started |

| 400 | Task Scheduler Service Started |

Adli analiz sırasında analiz ettiğimiz bir diğer önemli log kaynağı da Windows Defender tarafından gerçekleştirilen aktivitelerin kayıtlarının tutulduğu ve Microsoft-Windows-Windows Defender/Operational başlığı altında görüntülenebilecek olay kayıtlarıdır. Her ne kadar anti-malware pazarında kendine hakettiği yeri bulamamış olsa da ADEO olarak analiz ettiğiiz bazı vakılarda Windows Defender'ın anti-malware olarak kullanıldığını ve gerçekleştirilen şüpheli aktivitelerle ilgili hatırı sayılır miktarda ve kalitede olay kaydı oluşturduğunu söyleyebiliriz. Windows Defender tarafından kayıt altına alınan ve aşağıdaki tabloda listelenen Event ID'lerin özellikle izlenmesi veya yapılan adli analiz sırasında bu Event ID'lerin de özellikle araştırılması yapılacak çalışmada hızlı yol alınmasına fırsat tanıyabilir.

| Windows Defender Kategorisinde Yer Alan Önemli Event ID'ler | |

| Event ID | Açıklama |

| 1005 | Scan Failed |

| 1006 | Malware Detected |

| 1008 | Action on Malware Failed |

| 2000 | Signature Updated |

| 2001 | Signature Update Failed |

| 2003 | Engine Update Failed |

| 2004 | Reverting to Last Known Gadd Signatures |

| 3001 | Real-Time Protection Stopped |

| 5008 | Unexpected Error |

Saldırganlar tarafından en çok kullanılan yöntemlerden birisi de ele geçirdikleri kullanıcı hesapları üzerinden sunuculara RDP bağlantıları gerçekleştirmektir. Bu sayede sistem içinde sorunsuz şekilde yatay ilerleyebilmekte ve grafik arayüzün sunduğu kolaylıklar ve imkanları sorunsuzca kullanabilmektedirler. Sistemlerin yetkisiz kişilerce ele geçirildiği şüphesiyle analize başladığımız Windows sistemlerde ilk olarak baktığımız yerlerin başında RDP bağlantı loglarının tutulduğu ve Microsoft-Windows-TerminalServices-RemoteConnectionManager ile Microsoft-Windows-TerminalServices-LocalSessionManager başlıkları altında erişebileceğimiz olay kayıtları gelir. Bu kayıtların saklandığı dosya %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx dosyasıdır ve aşağıdaki tabloda yer alan Event ID'ler mutlaka analiz edilmesi gereken olaylara ait Event ID'lerdir.

| TerminalServices-RemoteConnectionManager ve TerminalServices-LocalSessionManager Kategorisinde Yer Alan Önemli Event ID'ler | |

| Event ID | Açıklama |

| 261 | Terminal Service Received Connection |

| 1006 | Large Number of Connection Attempts |

| 1149 | User authenticated |

| 21 | Logon Success |

| 23 | Logoff |

| 24 | Disconnect |