Adli bilişim incelemelerinde zaman kavramı belki de üzerinde en çok durulan kavramdır ve analizin sonucuna direkt olarak etki eder. Örneğin kullanıcı şüpheli web sitesini ne zaman ziyaret etti, kullanıcı içinde şirketin gizli bilgilerinin olduğu dokümanı ne zaman açtı, ilgili uygulama ne zaman yüklendi gibi analizin sonucunda cevabının bulunması beklenen sorular direkt olarak zaman kavramı ile ilgilidir. Bu yüzden adli bilişim incelemesinde kullanılan uygulamaların doğru şekilde ayarlanmış bir time zone bilgisine sahip olmaları oldukça önemlidir. Bir çok adli bilişim uygulaması varsayılan olarak çalıştırıldıkları bilgisayarın time zone bilgisini kullanır. Ama analiz edilmek için el konulan bilgisayarda ayarlı time zone bilgisi yerel bilgisayarın time zone bilgisinden farklı olabilir. Örneğin incelenecek bilgisayar farklı bir ülkeden getirilen bilgisayar olabilir veya şüpheli kişi analiz gerçekleştirecek kişilerin işini zorlaştırmak adına bilgisayarda farklı bir time zone ayarlamış olabilir. İşte bu tür durumlarda analizi doğru yapmak adına ilgili bilgisayarda tanımlı time zone bilgisini tespit etmek ve analiz yazılımlarına bu time zone değerini belirtmek oldukça önem arzetmektedir.

Bir Windows işletim sisteminde ayarlı time zone bilgisini öğrenmek için aşağıdaki registry anahtarını kontrol etmemiz yeterli olacaktır.

1HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TimeZoneInformationÇalışan sistem için geçerli olan CurrentControlSet değeri sabit disk incelemelerinde analiz edeceğimiz System hive dosyasında yer almaz. İncelenecek bilgisayarda geçerli olan aktif Control Set'in hangisi olduğunu tespit etmek adına aşağıdaki registry değerine bakarız ve aktif kontrol setini tespit edip time zone bilgisini o set içinden öğreniriz.

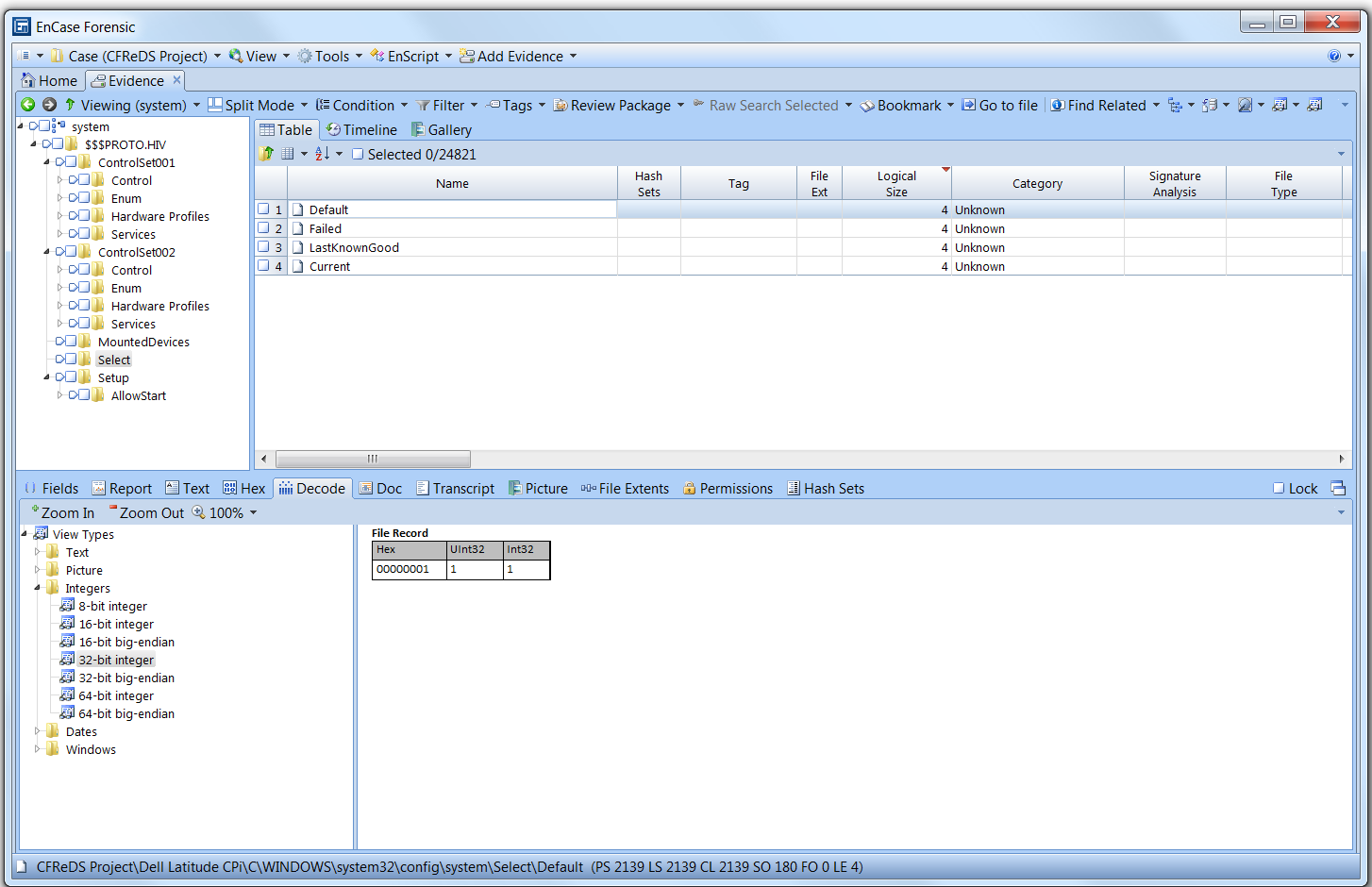

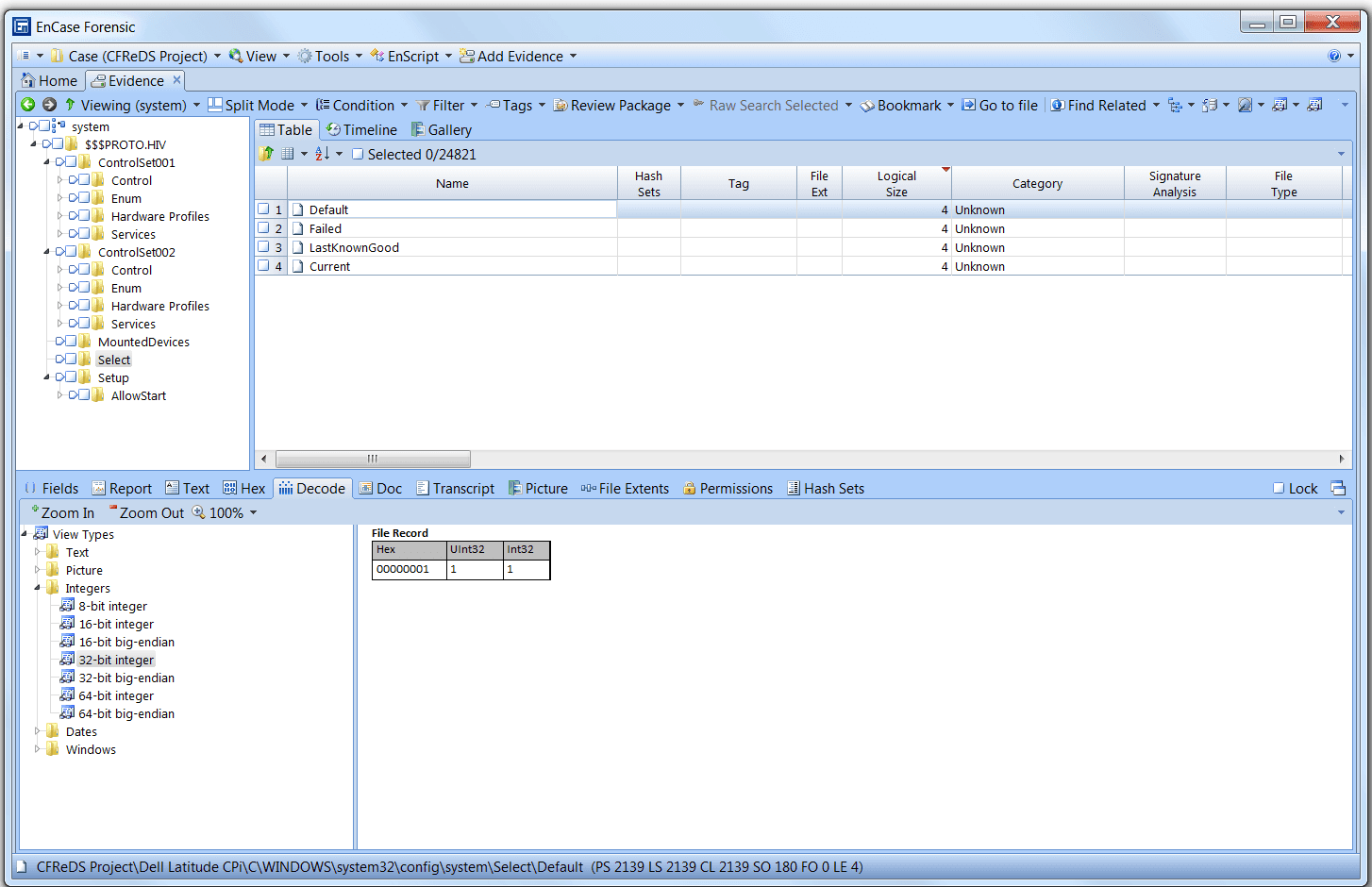

1HKEY_LOCAL_MACHINE\SYSTEM\SYSTEM\SelectAşağıdaki ekran görüntüsünde örnek bir bilgisayardan alınan SYSTEM hive dosyası görülmektedir. Burada ControlSet001 ve ControlSet002 olmak üzere iki farklı kontrol setinin yer aldığı ve Select anahtarının altındaki Default değerini okuduğumuzda da aktif kontrol setinin ControlSet001 olduğunu görebiliyoruz.

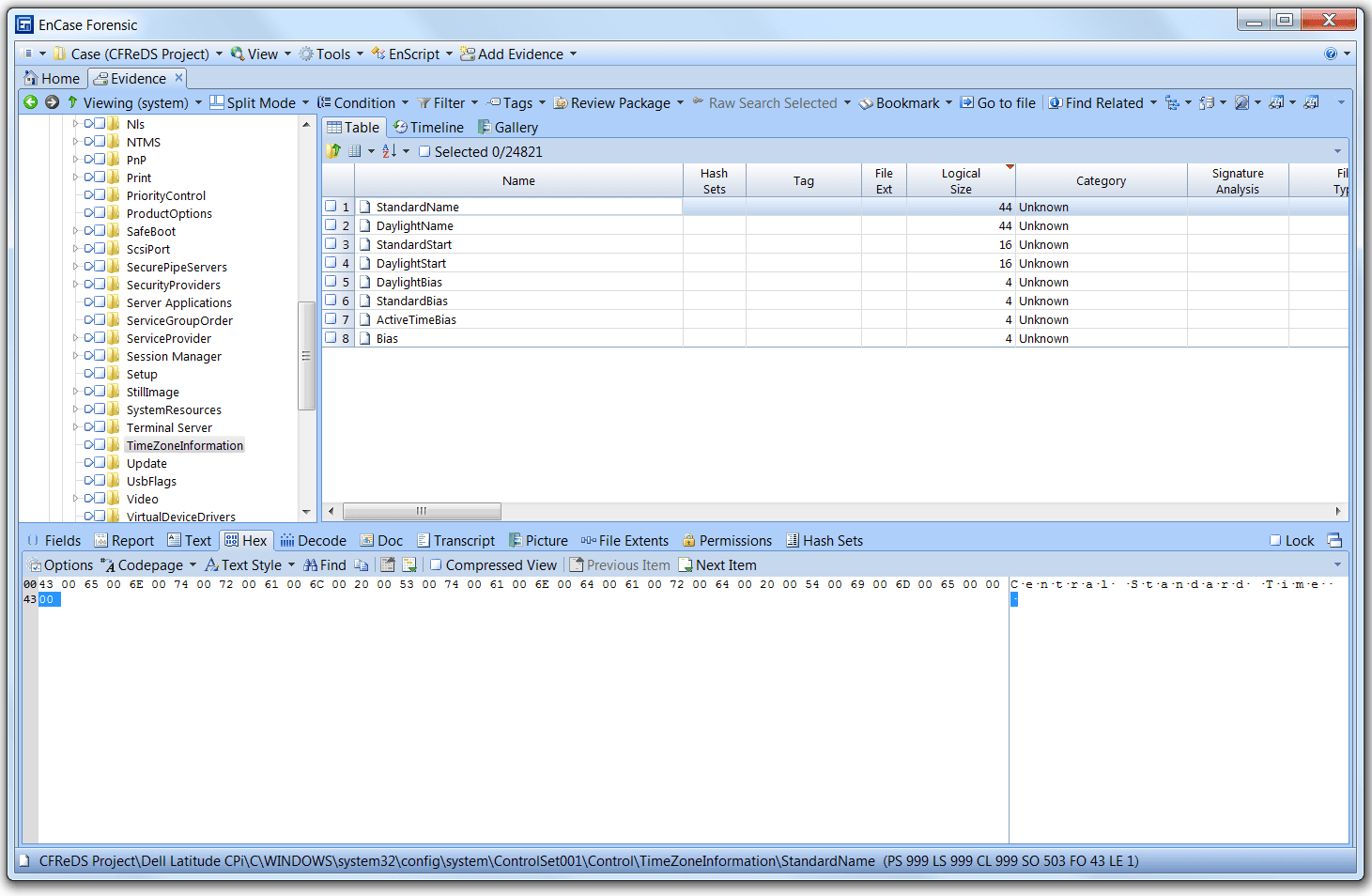

Bu aşamadan sonra yapmamız gereken şey ControlSet001 içindeki TimeZoneInformation değerini okuyarak ilgili bilgisayardaki time zone bilgisini öğrenmek. Aşağıdaki ekran görüntüsünde bu registry değerinin EnCase uygulaması ile görüntülenmesi yer almaktadır. EnCase haricinde bir offline Registry analiz uygulaması ile de yukarıdaki bilgileri SYSTEM hive dosyasından okuyabilirsiniz.

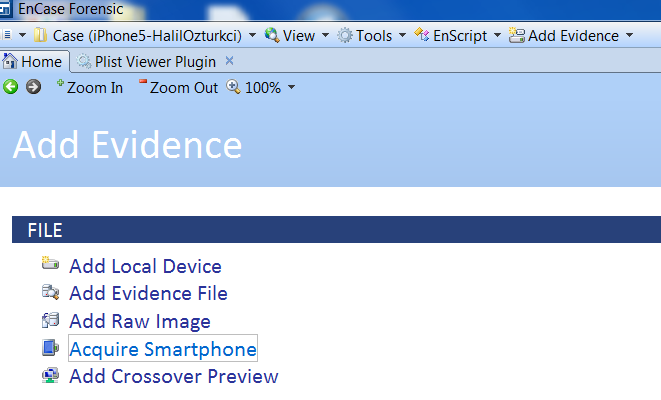

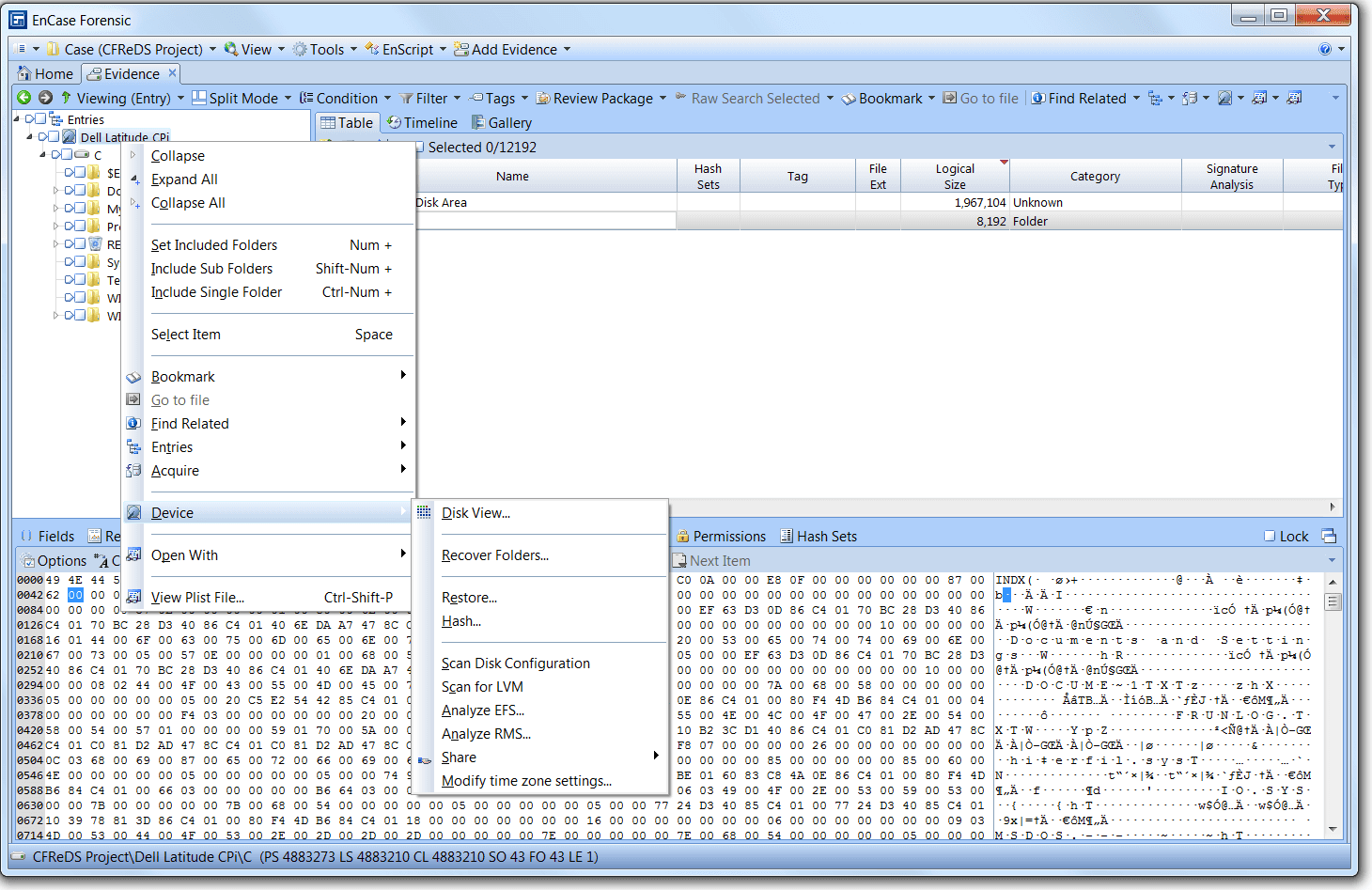

Yukarıdaki örneğimizde yer alan bilgisayarda time zone olarak Central Standart Time'ın ayarlandığını öğrenmiş olduk. Şimdi ise yapmamız gereken şey ilgili adli bilişim uygulamasına bu time zone değerini belirterek işlemleri yaparken yerel bilgisayarın zaman bilgisini değil, belirtmiş olduğumuz time zone bilgisini kullanmasını söylemek. Örnek olarak EnCase üzerinde case spesifik time zone ayarlamasının nasıl yapıldığını gösterelim. Bunun için Evidence penceresinde listelenen delil dosyasına sağ tıklayıp açılan menüden Device->Modifytime zone settings yolunu izlemeniz gerekiyor.

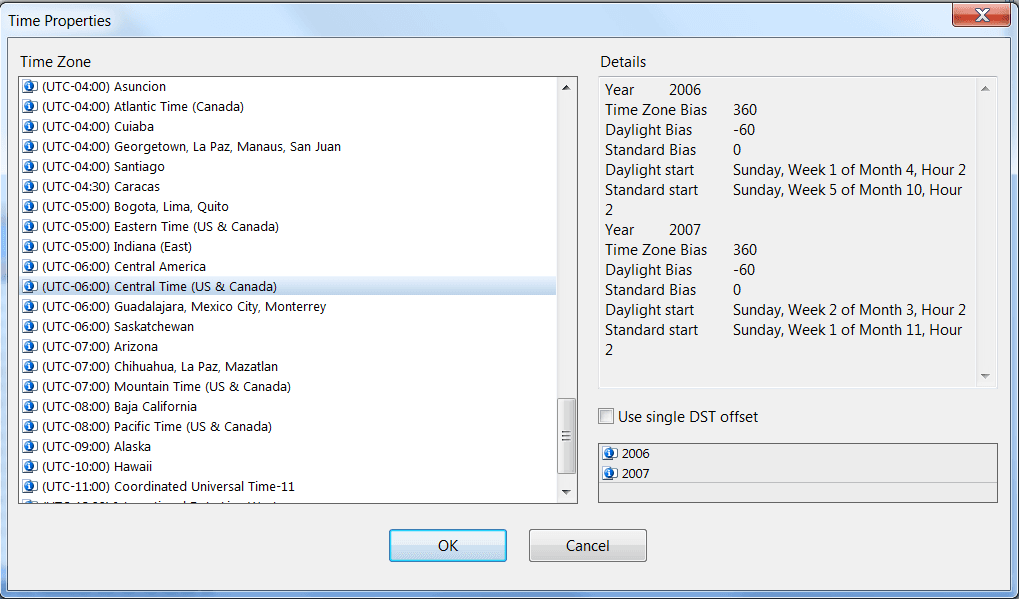

Bir sonraki aşamada karşınıza çıkan pencerede yeni time zone değerini seçmeniz istenir. Uygun time zone değerini seçip OK butonuna bastığınızda EnCase içindeki bütün zaman bilgileri yeni time zone üzerinden hesaplanacaktır.

EnCase kullanıcıları için özel bir not düşmem gerekecek. Evidence Processor'ü çalıştırmadan önce mutlaka time zone değerini kontrol edin. Aksi halde elinizdeki sonuçlar yanlış zaman bilgisi kullanılarak oluşturulmuş sonuçlar olacaktır.