Adli bilişim incelemelerinde akıllı telefonların kendileri kadar, bu telefonların bilgisayarlar üzerinde duran yedekleri de oldukça önem taşır. Zira bazı durumlarda telefonun kendisine ulaşmamız mümkün olamamaktadır. Örneğin şüpheli kişi telefonu kendisiyle birlikte götürmüş veya telefona fiziksel olarak zarar vermiş olabilir. Bu durumda biz adli bilişim uzmanları ilgili kişinin bilgisayarı üzerinde akıllı telefonun yedeklerinin olup olmadığına bakarız ve varsa bu yedek dosyasını analiz ederek olayın aydınlatılmasında önemli rol oynayacak sayısal delilleri elde etmeye çalışırız.

Bu makalede iOS cihazların yedeklerinin EnCase 7 ile nasıl analiz edilebileceğine değineceğim. Piyasada mobil cihazlar üzerinde adli bilişim incelemesi gerçekleştirmek için kullanılan ve bu işleri gerçekten de çok iyi yapan yazılım ve donanım çözümleri var. Fakat elinizin altında EnCase 7 varsa, belirli mobil telefonların analizini ekstra bir yazılıma ihtiyaç duymadan yapabilirsiniz. Aşağıdaki listede EnCase 7 ile analizini gerçekleştirebileceğiniz mobil platformların listesi yer almaktadır.

- Apple iOS

- Goole Android

- RIM BlackBerry

- Microsoft Windows Phone

- Nokia Symbian S60

- Palm OS

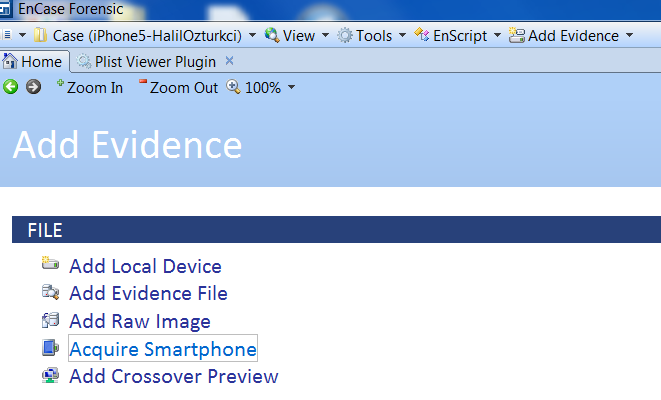

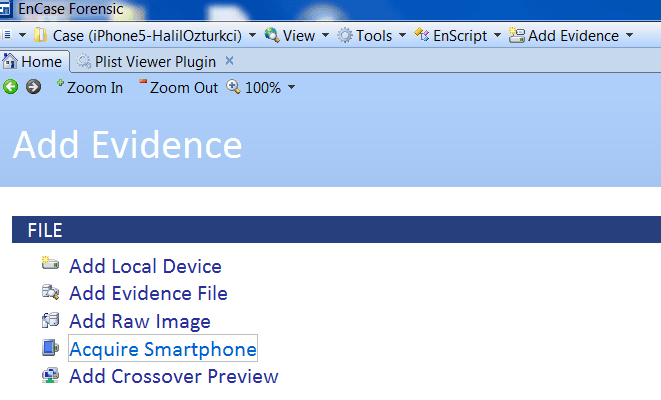

Yukarıdaki listenin yanında iTunes ve BlackBerry Desktop Manager ile alınan cihaz yedekleri üzerinde de adli bilişim incelemesi gerçekleştirmenize imkan tanır. Bunun için öncelikle EnCase 7 içinde oluşturduğunuz Case'de Add Evidence penceresinde yer alan Acquire Smartphone seçeneğini seçiyoruz.

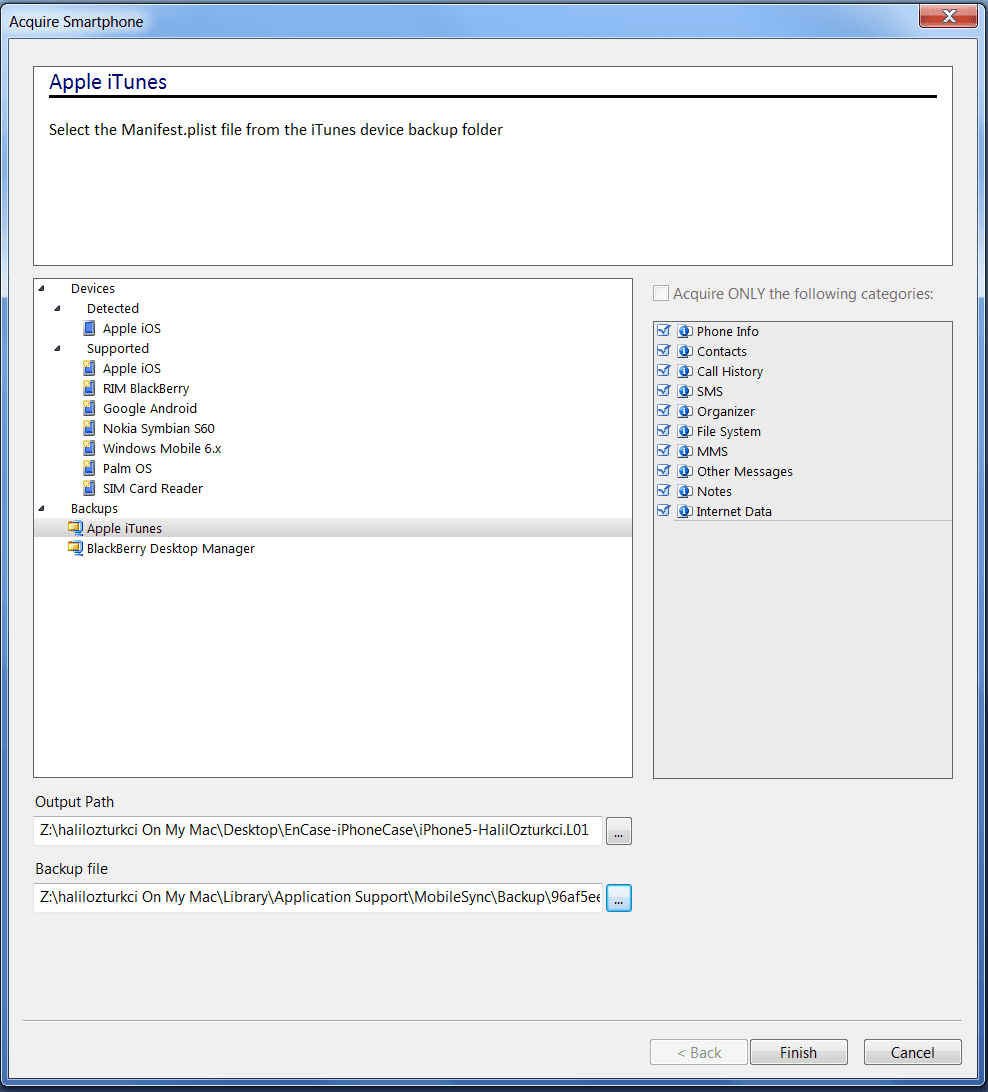

Bir sonraki aşamada karşımıza çıkan ekranda fiziksel cihaz üzerinden mi yoksa yedek dosyaları üzerinden mi analiz yapacağımızı belirliyoruz. EnCase'in çalıştığı bilgisayara takılı olan ve EnCase tarafından tanınan cihazlar Detected kısmında yer alır. Aşağıdaki ekran görüntüsüne bakarsak EnCase'in çalıştığı bilgisayarda bir adet Apple iOS türünde cihazın tanındığını görebiliriz.

Bir yedek dosyaları üzerinden analiz yapacağımız için yukarıdaki pencerede yer alan seçeneklerden Apple iTunes seçeneğini seçip Backup file kısmına da elde ettiğimiz yedek dosyasının yolunu gösteriyoruz. iTunes üzerinden alınan yedeklerin saklandığı yerler işletim sistemine göre farklılık gösterir. Aşağıda işletim sistemlerine göre bu yedek dosyalarının nerede saklandığı bilgisi yer almaktadır.

- Mac: ~/Library/Application Support/MobileSync/Backup/

- Windows XP: \Documents and Settings\(kullanıcıadı)\Application Data\Apple Computer\MobileSync\Backup\

- Windows Vista, Windows 7, and Windows 8: \Users\(kullanıcıadı)\AppData\Roaming\Apple Computer\MobileSync\Backup\

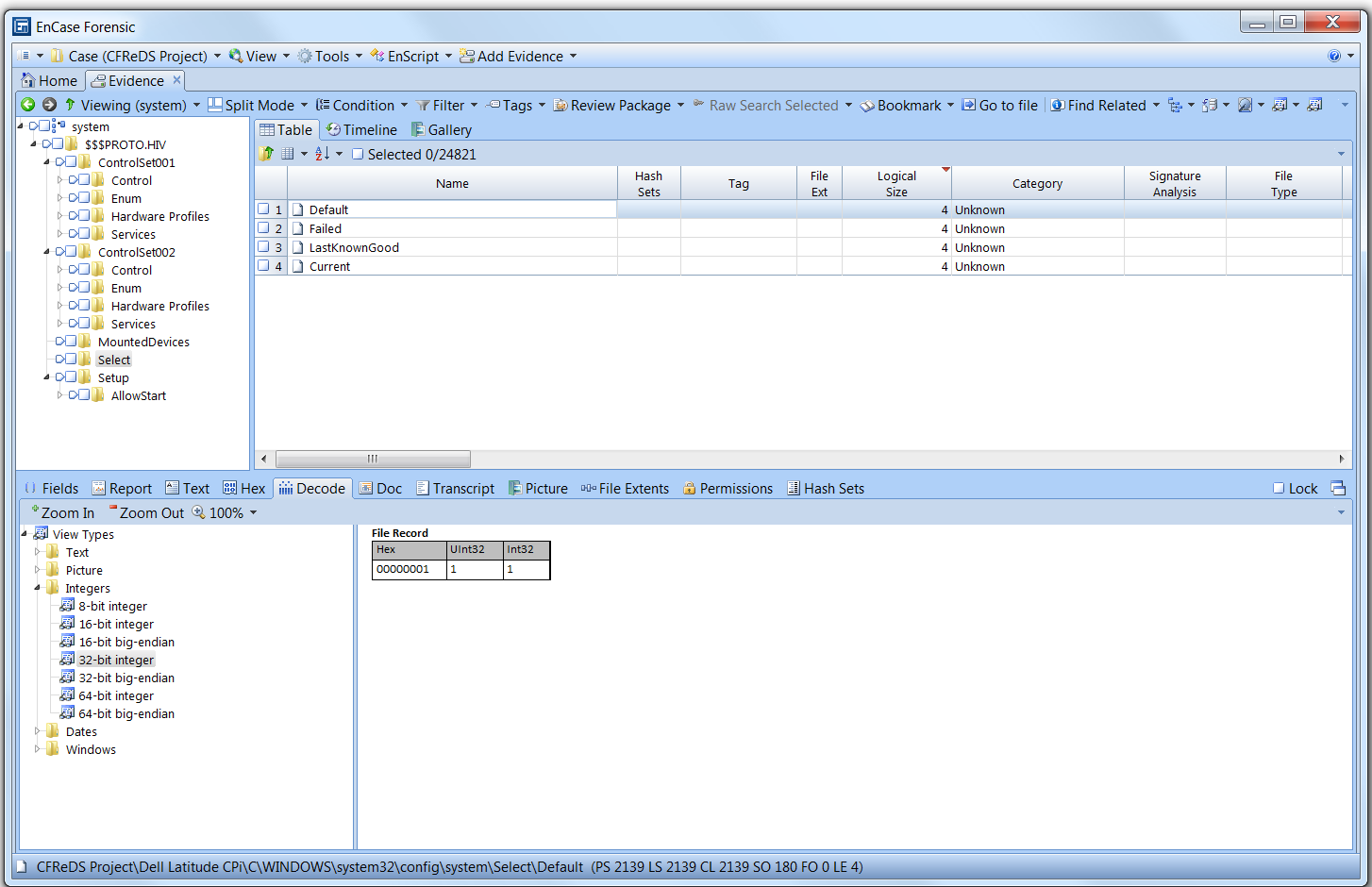

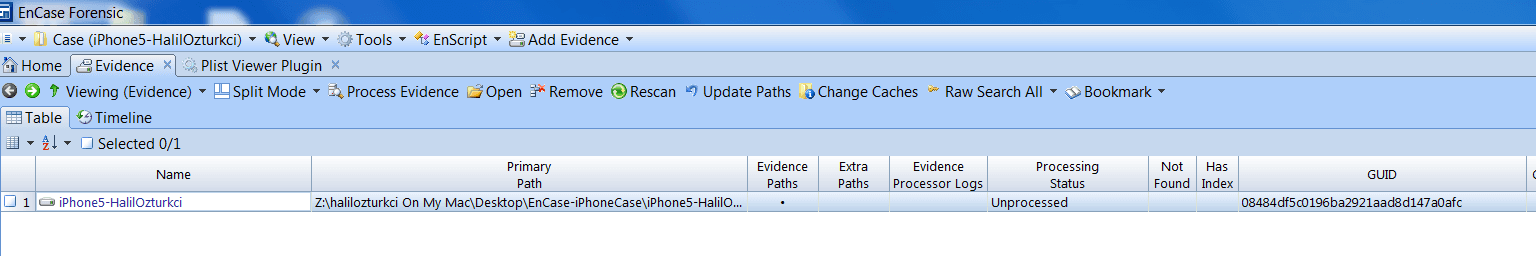

Yedek dosyasını gösterdikten sonra Finish butonuna bastığımızda ilgili yedek dosyasını kapsayacak şekilde bir mantıksal delil dosyası oluşturulup ilgili Case'e eklenir. Aşağıdaki ekran görüntüsünde oluşturulan mantıksal delil dosyasının eklenmesi sonrasındaki Case'i görebilirsiniz.

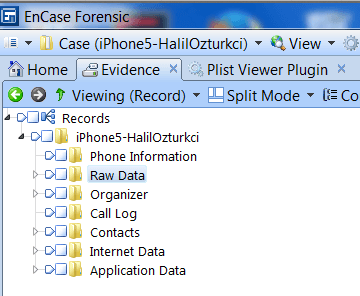

Bu mantıksal delil dosyasına tıklandığında EnCase bu dosya içindeki kayıtları okumaya başlayacaktır. Kayıtların çıkartılması biraz uzun sürebilir o yüzden biraz sabırlı olmanızda fayda var. Kayıtlar çıkartıldıktan sonra bu kayıtların detaylarına EnCase içindeki Records tabından görüntüleyebilirsiniz. Bu tabda örneği aşağa gösterilen alt kategoriler altına toplanmış şekilde kayıtlara rastlarız.

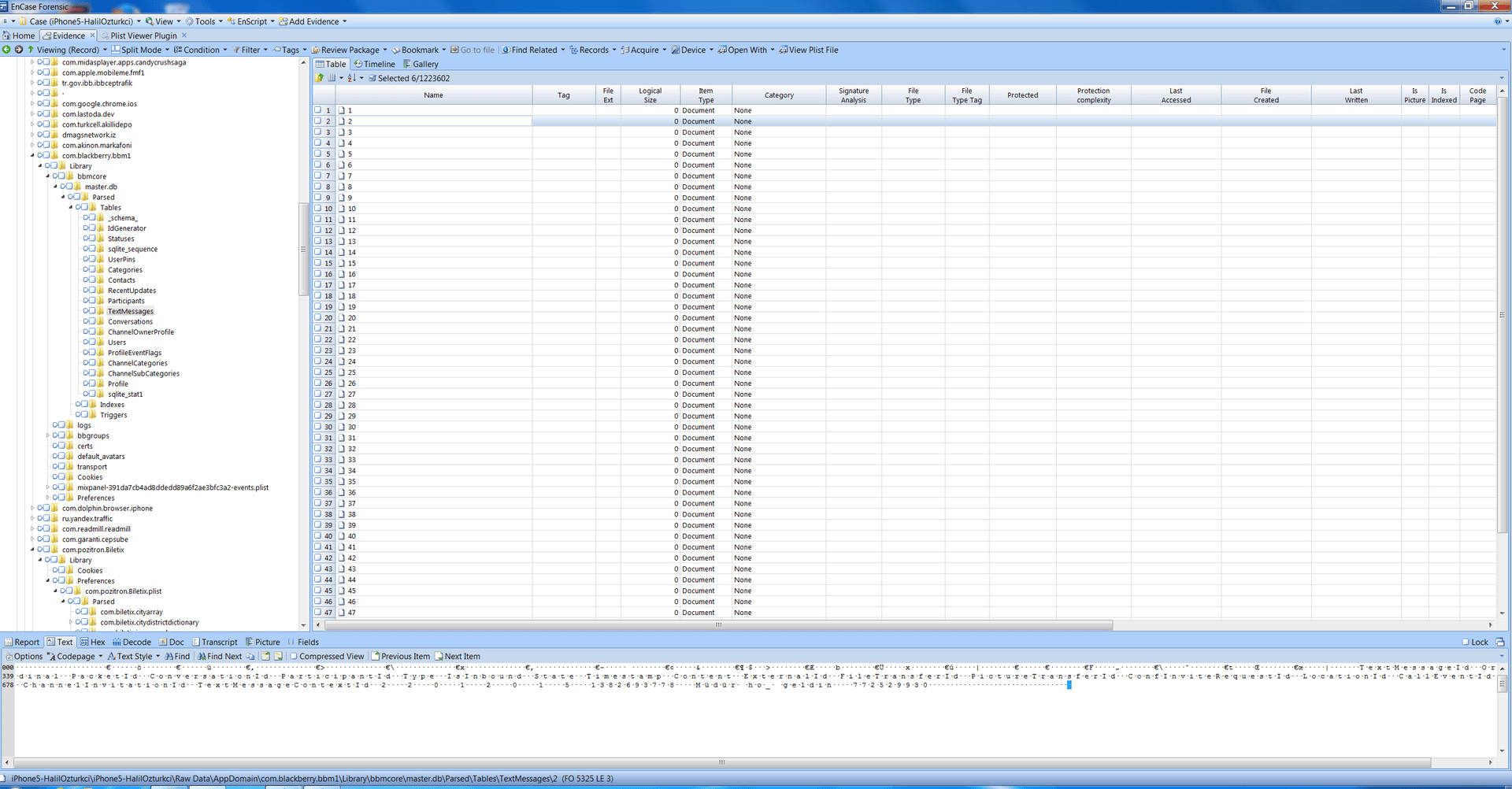

Bu kayıtlar üzerinde arama yapabilir yada gezinebilirsiniz. Aşağıda örnek olarak gösterilen ekran görüntüsünde ilgili iTunes yedeğinden elde edilen ve telefona yüklenmiş uygulamalardan birisi olan BlackBerry BBM uygulaması üzerinden gerçekleştirilen mesajlaşmaların detaylarını görebilirsiniz. Buna benzer bir çok bilgiyi analiz ettiğimiz iTunes yedeği üzerinden elde etmemiz mümkün.

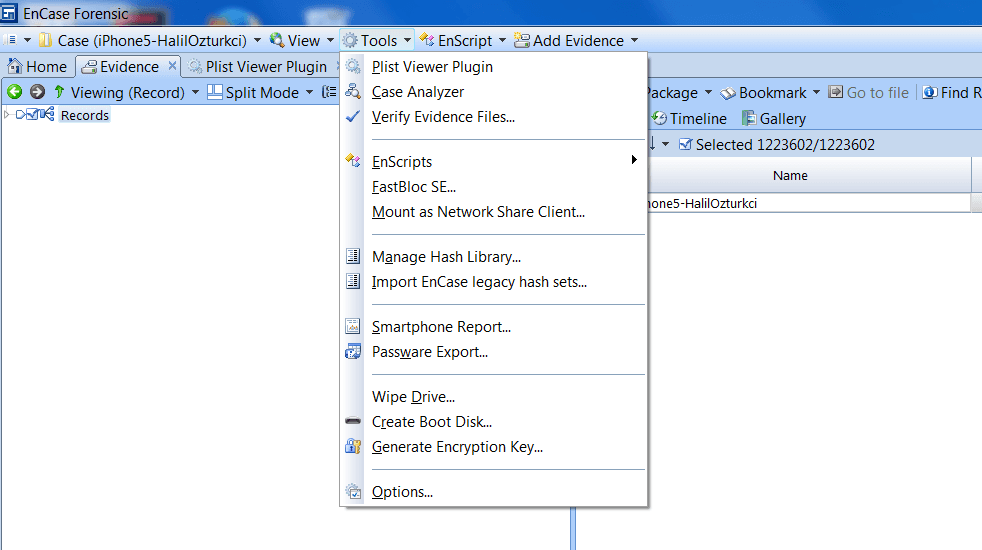

İncelenen iTunes yedeği içindeki dosyaları yukarıda gösterdiğimiz gibi teker teker analiz edebileceğiniz gibi EnCase ile birlikte gelen ve oldukça güzel bir özellik olan Smartphone Report özelliğini kullanarak bir rapor halinde toplu şekilde de elde edebilirsiniz. Bunun için aşağıdaki ekran görüntüsünde de gösterildiği üzere Tools menüsünden Smartphone Report… yolunu izleyerek ilgili raporlama sihirbazını çağırıyoruz.

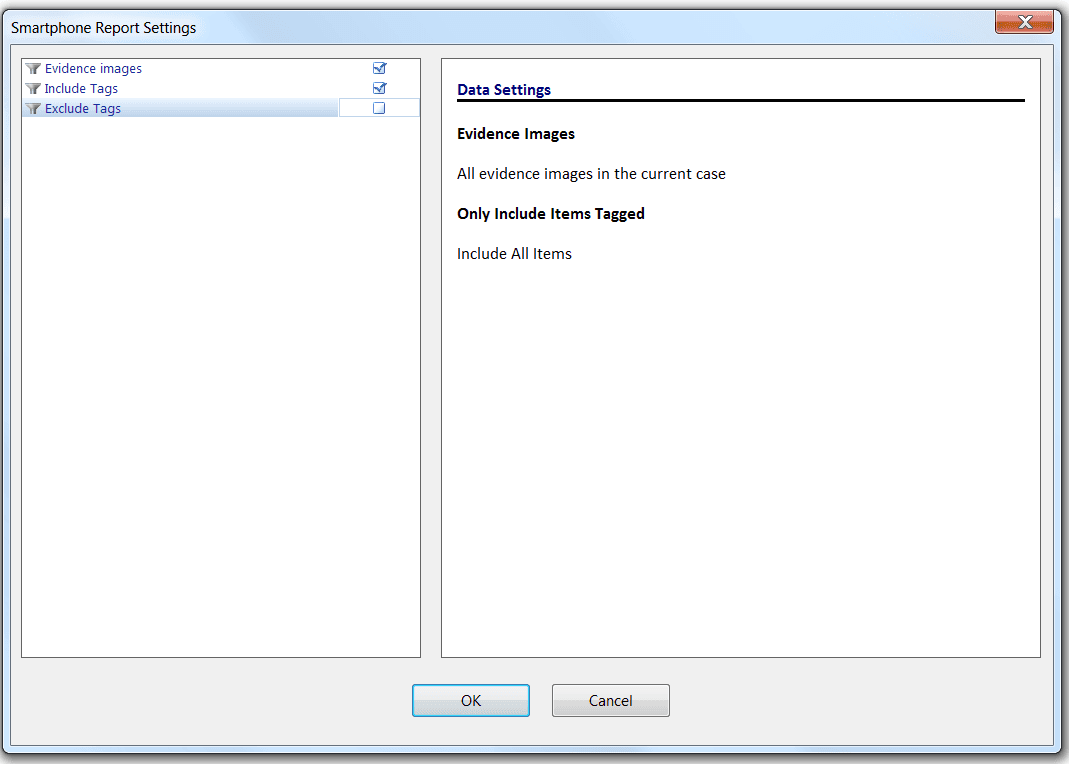

Bir sonraki ekranda karşımıza ilgili raporda nelerin olacağını belirlediğimiz aşağıda örneği gösterilen ekran çıkar. Burada gerekli ayarları yapıp OK butonuna bastığımızda EnCase arka planda raporu üretmeye başlar.

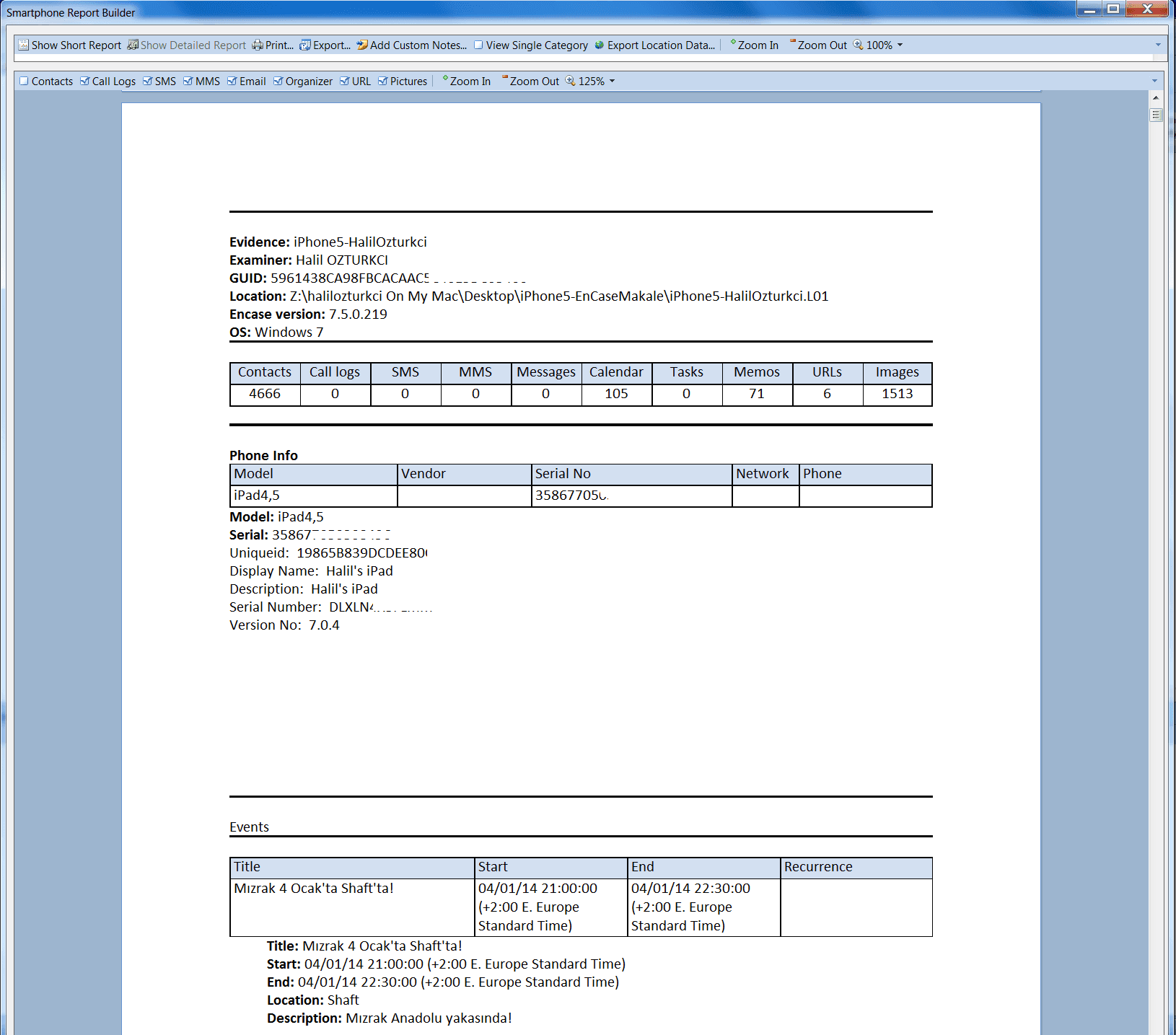

Rapor hazırlama işlemi bittikten sonra örneği aşağıdaki ekran görüntüsünde yer alan formatta bir çıktı ile karşılaşırsınız. Bu pencernin üst kısmında yer alan seçenekler yardımıyla rapor içinde hangi bilgilerin yer almasını istediğinizi belirtebiliyorunuz. Örneğin sadece arama kayıtlarının ve SMS'lerin yer alacağı bir rapor hazırlayabilirsiniz.

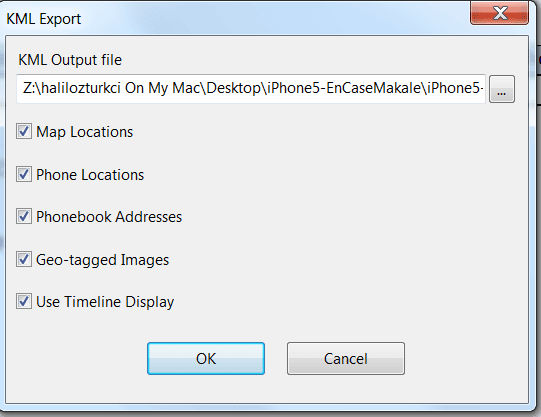

EnCase 7'nin akıllı telefon analizinin güzel özelliklerinden birisi de analiz edilen cihazdaki cografik bilgi barındıran sayısal delil dosyalarından bu bilgileri çıkartıp bir KML formatında bize sunmasıdır. Bu işlem için yukarıda gösterilen rapor ekranındaki Export Location Data butonuna basıp aşağıdaki ekranda gösterilen pencereyi açıyoruz.

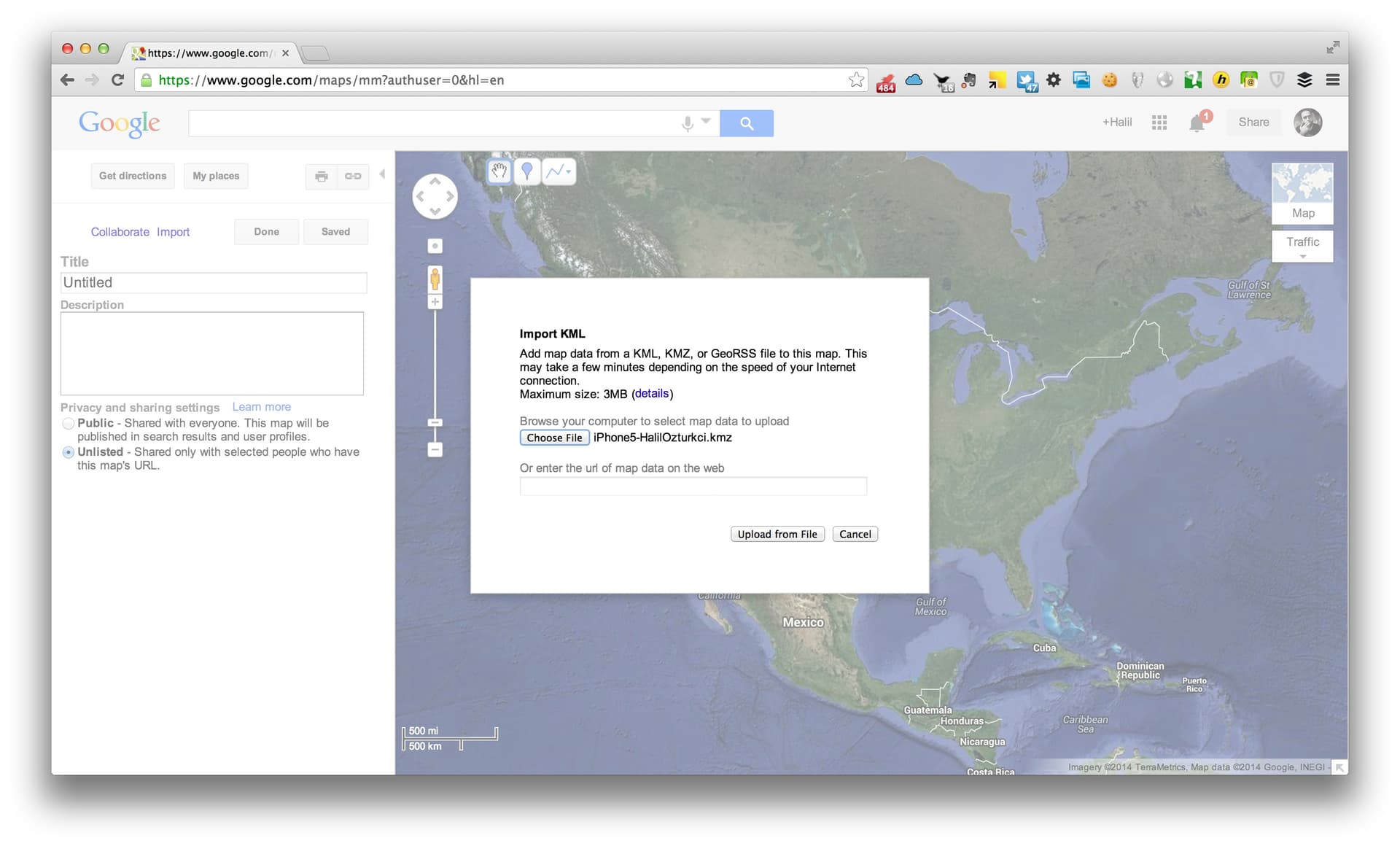

Bu işlemin ardından kmz uzantılı bir dosya oluşturulur. Bu dosyayı Google Maps üzerinde okutarak anlamlı çıktılar elde edebiliriz. maps.google.com adresinde gidip yeni bir klasik harita oluşturarak KML dosyasını import ediyoruz. Aşağıda örnek ekran görüntüsü yer almaktadır.

Yukarıda kısaca değindiğimiz EnCase 7'nin akıllı telefon analiz yeteneği her ne kadar salt bu iş için geliştirilen mobil analiz çözümlerinin yanında yeteri kadar esneklik ve cihaz desteği sağlamasa da yine de oldukça başarılı sayılabilecek bir özellik.