Bu makalede canlı bir sistem üzerinde (işletim sistemi çalışırken) dosya sistemi seviyesinde The Sleuth Kit (TSK) araçları ile nasıl adli bilişim incelemesi gerçekleştirebileceğinize değineceğim. Özellikle bir olay müdahalesi sırasında şüpheli sistemler üzerinde daha detaylı bir analize ihtiyaç olup olmadığının tespitini sağlamak adına yapılan ilk müdahalelerde sistem çalışırken dosya sistemi seviyesinde analiz yapmamız gerekebiliyor. Bu durumda TSK araçlarını çalışan bu canlı sistemler üzerinde nasıl kullanabileceğimizi biliyor olmak bize olduka avantaj sağlayacaktır. TSK araçları ile disk imajları üzerinde gerçekleştirebileceğiniz incelemenin detayları için aşağıdaki makalelere bakabilirsiniz.

http://halilozturkci.com/adli-bilisim-the-sleuth-kit-tsk-ile-file-system-forensics-1

http://halilozturkci.com/adli-bilisim-the-sleuth-kit-tsk-ile-file-system-forensics-2/

http://halilozturkci.com/adli-bilisim-the-sleuth-kit-tsk-ile-file-system-forensics-3/

http://halilozturkci.com/adli-bilisim-sleuth-kit-tsk-ile-file-system-forensics-4/

http://halilozturkci.com/sleuth-kit-tsk-uygulamalari-ile-adli-bilisim-inceleme-ornekleri-1/

http://halilozturkci.com/sleuth-kit-tsk-uygulamalari-ile-adli-bilisim-inceleme-ornekleri-2/

Öncelikle çalışan bir Windows sistem üzerinde TSK araçlarını nasıl kullanabileceğimize bakalım. The Sleuth Kit'in Windows sürümünü buradan indirebilirsiniz. İndirdikten sonra ilgili zip dosyasını açıp Administrator hakları ile açtığımız komut satırından TSK uygulamalarını çalıştırabiliriz. Dikkat etmemiz gereken en önemli nokta incelenecek bilgisayara takılan olan disklerin TSK uygulamalarına ne şekilde gösterileceği konusudur. Partition bazında çalıştıracağımız TSK araçlarında bir Windows sistem üzerindeki hedef disk bölümünü \\.\C: (C bölümü için) şeklinde gösteririz. Kullancağımız komu basitçe şu şekildedir.

| fls \\.\C: |

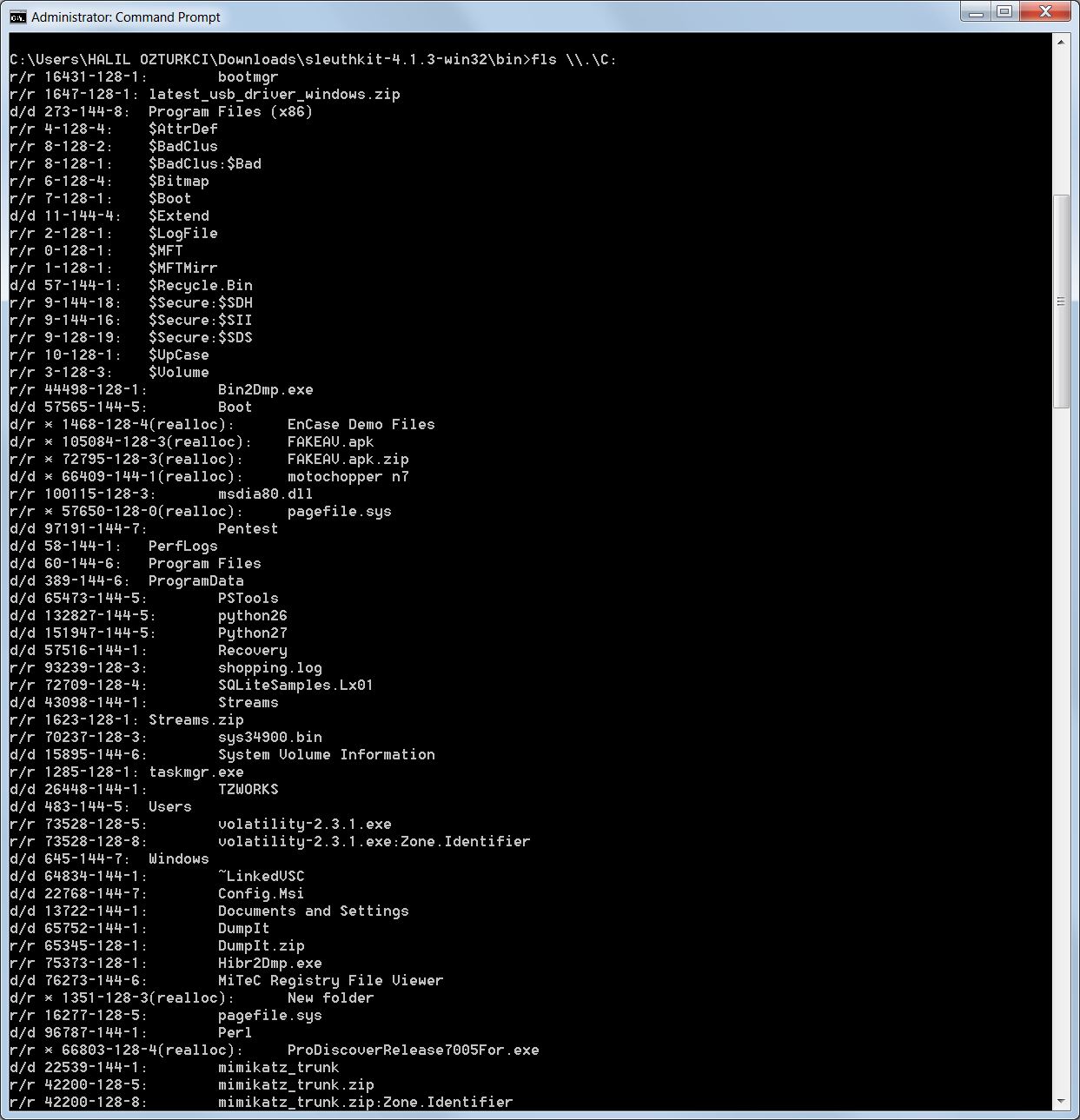

Örneğin aşağıdaki ekran görüntüsü canlı bir Windows sistem üzerindeki C bölümünde fls uygulamasının çalıştırılması sonucunda elde edilen çıktıya aittir.

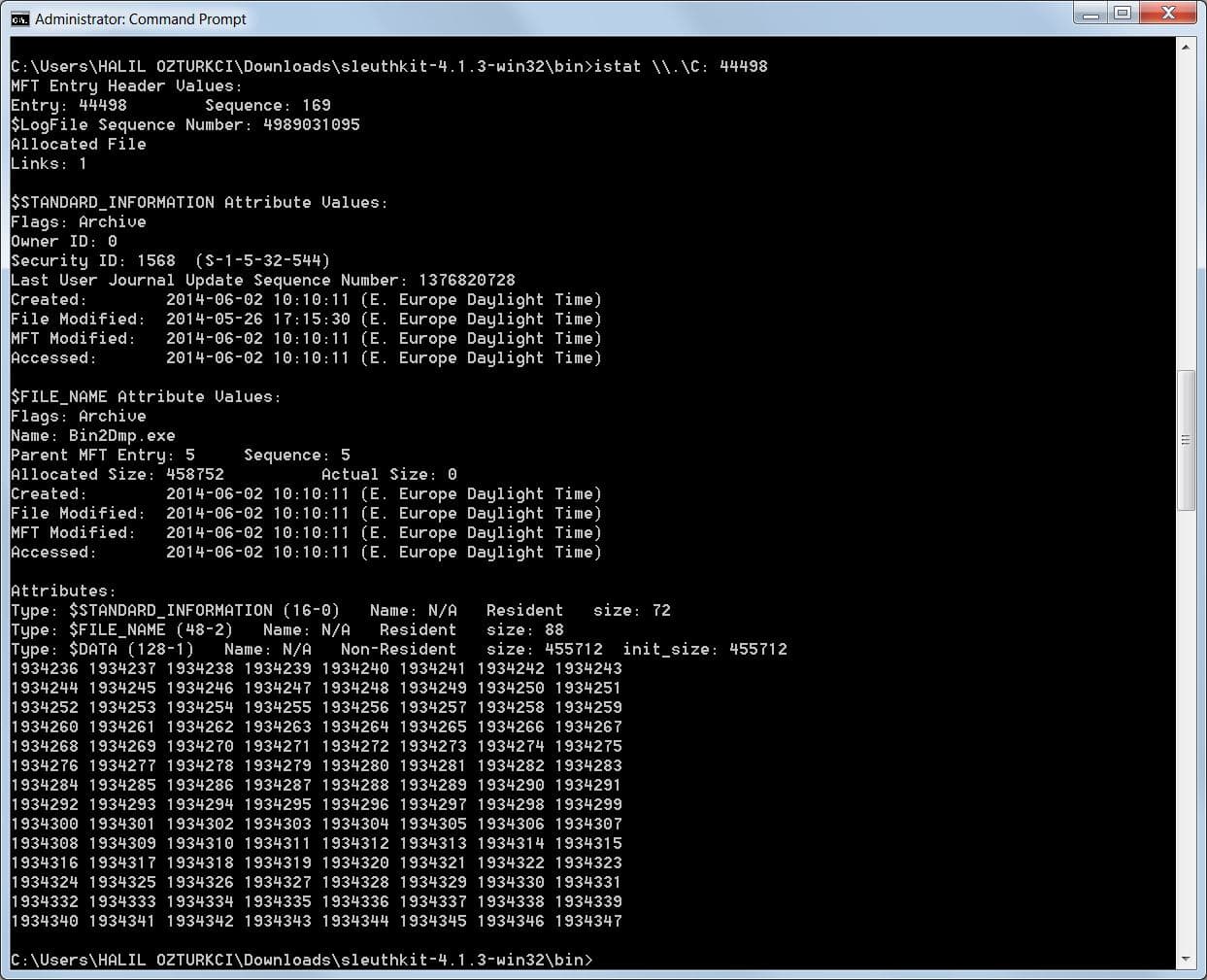

Aynı şekilde TSK uygulamalarından istat'ın canlı bir Windows sisteminde çalışmasına ilişkin komut satırı çıktısı da aşağıdaki ekran görüntüsünde yer almaktadır.

Şimdi de canlı bir Linux sistem üzerinde The Sleuth Kit (TSK) araçlarının kullanılacağına bakalım. Linux sistemlerde disklere erişim için kullanacağımız yol /dev altında yer alır. Örneğin bilgisayardaki ilk disk üzerinde işlem yapacaksak /dev/sda şeklinde bir gösterim bizim işimizi görecektir. Çalıştıracağımız komut aşağıdaki şekilde olmalıdır.

| sudo mmls /dev/sda |

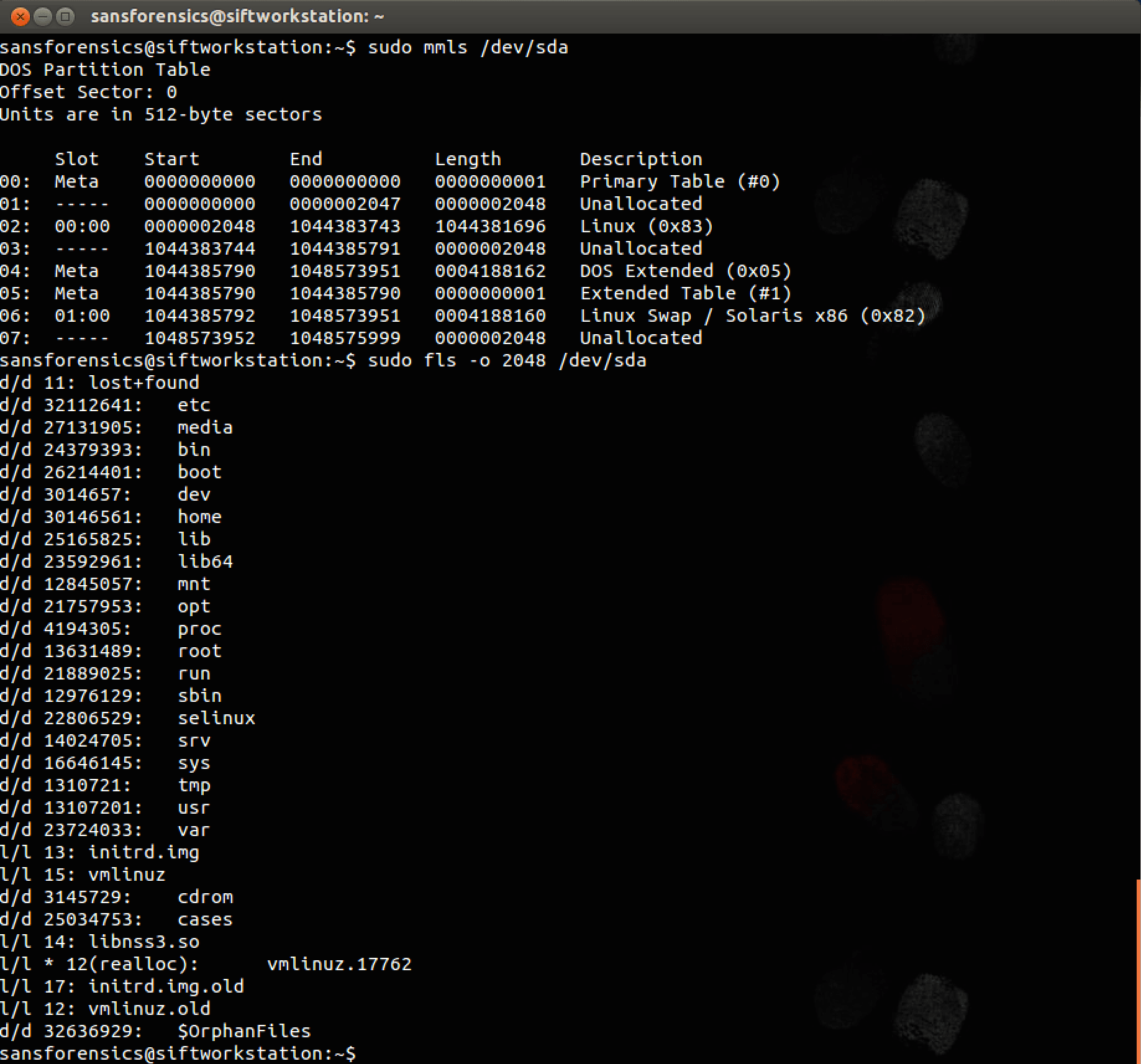

Aşağıdaki ekran görüntüsü canlı bir Linux sisteminde çalıştırılan mmls ve fls uygulamalarının çıktılarının yer aldığı ekran görüntüsüdür.

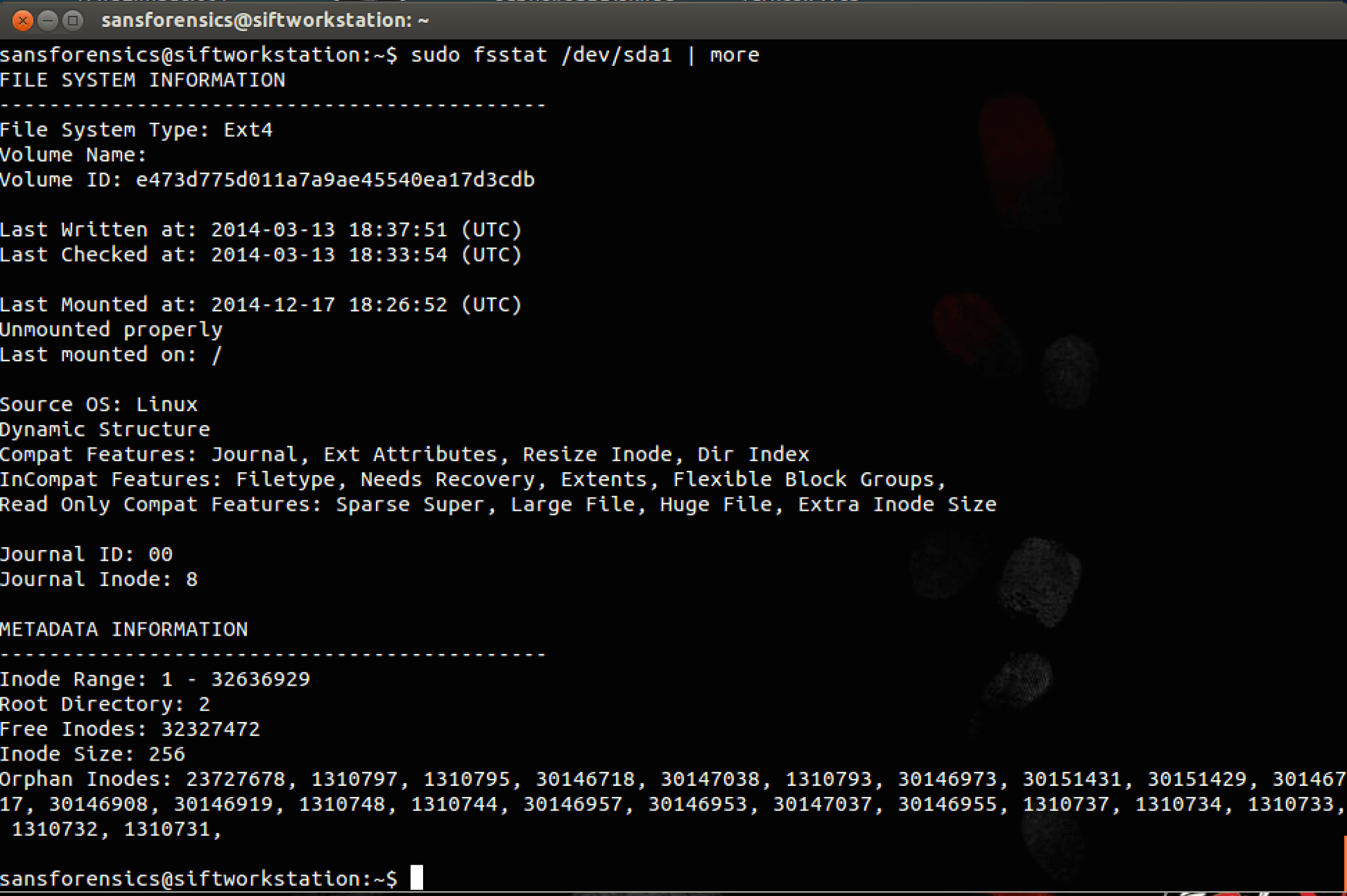

TSK uygulamalarından partititon bazlı çalışanlarını (örneğin fls gibi) yukarıdaki örnekte olduğu gibi disk üzerinden offset değerini girerek çalıştırabileceğimiz gibi disk bölümünün tam ismini yazarak da çalıştırabiliriz. Örneğin fsstat /dev/sda1 şekilde bir kullanım bize ilgili bilgisayarın ilk diskindeki ilk disk bölümünün dosya sistemi hakkında bilgi verir. Aşağıdaki ekran görüntüsünde bu komutun örnek bir çıktısı yer almaktadır.

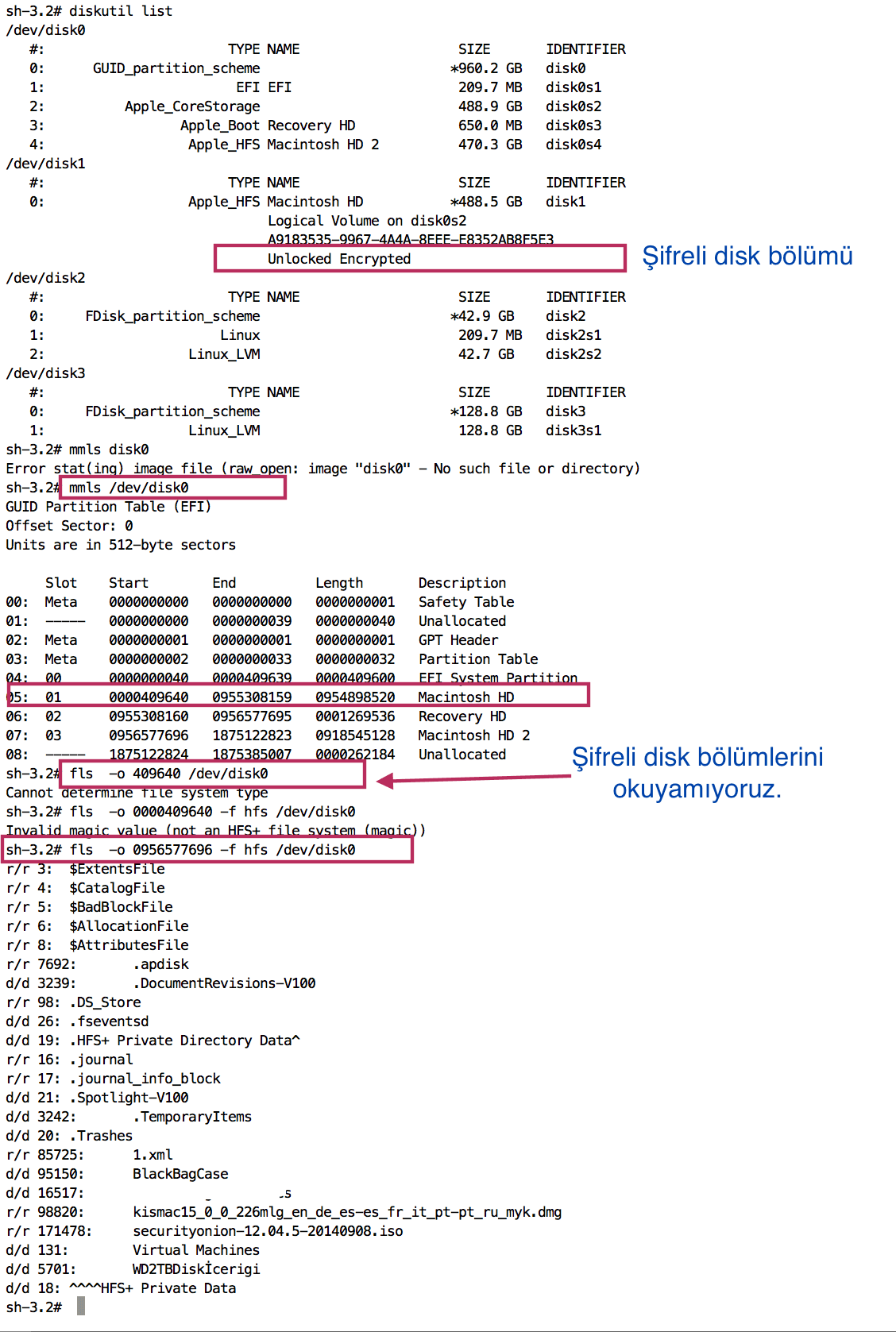

Mac OS X sistemlerde ise durum şöyle. Öncelikle diskutil list komutunu çalıştırarak ilgili sistemdeki disklerin listesini alıyoruz. Sonrasında analiz edeceğimiz disk bölümünün yer aldığı diskin mimarisini mmls komutu yardımıyla öğreniyoruz. Mmls komutunun çıktısında bize ilgili disk bölümlerinin başlangıç sektör bilgisi de verilir. Bu sektör bilgilerini diğer TSK araçlarına offset değeri olarak belirtip araçları kullanabiliyoruz. Aşağıdaki ekran görüntüsünde bu adımlara ilişkin örnek çıktıları görebilirsiniz.