Bu yazı dizimizin ilk üç makalesinde EKS/SCADA sistemlerine yapılan siber saldırılarla ilgili basına yansımış haberlere kısa bir kronolojik sırayla değinmiş ve ardından ADEO olarak gerçekleştirdiğimiz EKS/SCADA sistemlerine özel siber güvenlik analizileri ve sızma testleri başlıklarında neler yaptığımızı anlatmaya başlamıştık. Serinin ilk üç makalesine aşağıdaki linklerden ulaşabilirsiniz.

EKS/SCADA Sistemleri İçin Siber Güvenlik Analizi Ve Sızma Testi Metodolojisi-1

EKS/SCADA Sistemleri İçin Siber Güvenlik Analizi Ve Sızma Testi Metodolojisi-2

EKS/SCADA Sistemleri İçin Siber Güvenlik Analizi Ve Sızma Testi Metodolojisi-3

Bu makalemizde zararlı kod analizi, siber olay izleme ve müdahale analizi ile EKS/SCADA sızma testlerine değineceğim.

Malware Analizi

Son yıllarda endüstriyel kontrol sistemlerini hedef alan veya hedefleri arasında endüstriyel kontrol sistemleri de olan çok sayıda zararlı kod tespit edilmiştir. Bu zararlı kodlar endüstriyel kontrol sistemlerini etkileyerek üretimi kesintiye uğratabilir yada komple durdurabilir.

Zararlı kodların endüstriyel kontrol sistemlerine bulaşmalarında mobil bilgisayarların rolü de oldukça fazladır. Güvenilmeyen ve üzerinde gerekli koruma önlemlerinin yer almadığı laptopların kontrol sistemine bağlanmalarını engellenmelidir. Mümkünse üreticilerin yapacakları bağlantılarda kullanacakları laptopları kurum/şirket kendisi sağlamalı ve bu cihazların güvenliğini de kendisi garanti etmelidir.

ADEO uzmanları tarafından gerçekleştirilen analiz bu aşamasında EKS/SCADA sistemlerinde herhangi bir anti-malware çözümünün kullanılıp kullanılmadığı, kullanılıyor ise hangi şekilde tanımların gerçekleştirildiğinin tespitine yönelik analizler yapılır. Elde edilen bulgular raporun ilgili başlığı altında detaylı şekilde raporlanır.

Siber Olay İzleme ve Müdahale Analizi

Kritik altyapılara karşı gerçekleştirilen siber saldırıların tespiti ve önlenmesinin en temel şartı bu saldırı girişimlerini izlemek ve olası siber saldırı girişimine hızlı ve doğru şekilde müdahale edebilmektir. Bu bağlamda EKS/SCADA sistemlerinde yer alan bileşenler tarafından üretilen log kayıtlarının merkezi bir olay kayıt sistemine kaydedilmesi ve bu sistem üzerinde gerçekleştirilecek izleme işlemleri ile şüpheli davranışların tespiti zorunludur. Ayrıca tespit edilen güvenlik ihlallerine kimin, ne şekilde ve ne zaman müdahale edeceğinin de önceden tanımlı olması ve bütün olay müdahalelerinde önceden belirlenmiş politika ve prosedürlerin uygulanması sağlanmalıdır.

ADEO uzmanları tarafından gerçekleştirilen analiz bu aşamasında EKS/SCADA sistemlerinden herhangi bir log kaydının merkezi bir log kayıt sistemine kaydedilip kaydedilmediği, bu alt yapılara yapılacak olası bir siber saldırıda devreye alınacak siber olay müdahale planının var olup olmadığı ve varsa işletilip işletilmediği analiz edilerek sonuçları raporlanır.

EKS/SCADA Sızma Testleri

Şirketler ve kurumlar kendi IT altyapılarında bulunan bileşenlerdeki olası zafiyetleri tespit etmek ve saldırganlar tarafından kötüye kullanılmadan önce bu zafiyetleri gidermek için belirli periyotlarla zafiyet taramaları ve sızma testleri gerçekleştirirler. Bu güvenlik taramaları şirket ve kurumların kendi güvenlik birimleri tarafından yapılabildiği gibi üçüncü bir göz tarafından da sistem bileşenlerinin güvenliği değerlendirilsin diye bu konuda uzman başka firmalara da belirli periyotlarla yaptırılır. Bu taramalarda IT sistemlerinde bulunan ağ bileşenleri, sunucu bileşenleri ve uygulama bileşenleri endüstri tarafından kabul görmüş tarama yöntemleri ve araçları kullanılarak gerçekleştirilir.

Benzer yaklaşım OT tarafındaki bileşenler için de geçerlidir. Endüstriyel kontrol sistemlerinin IP tabanlı bileşenlerinin (Engineering Workstation, HMI, PLC, RTU vb.) olası güvenlik zafiyetlerini tespit etmek adına belirli periyotlarla zafiyet testlerinde geçmesi önerilmektedir.

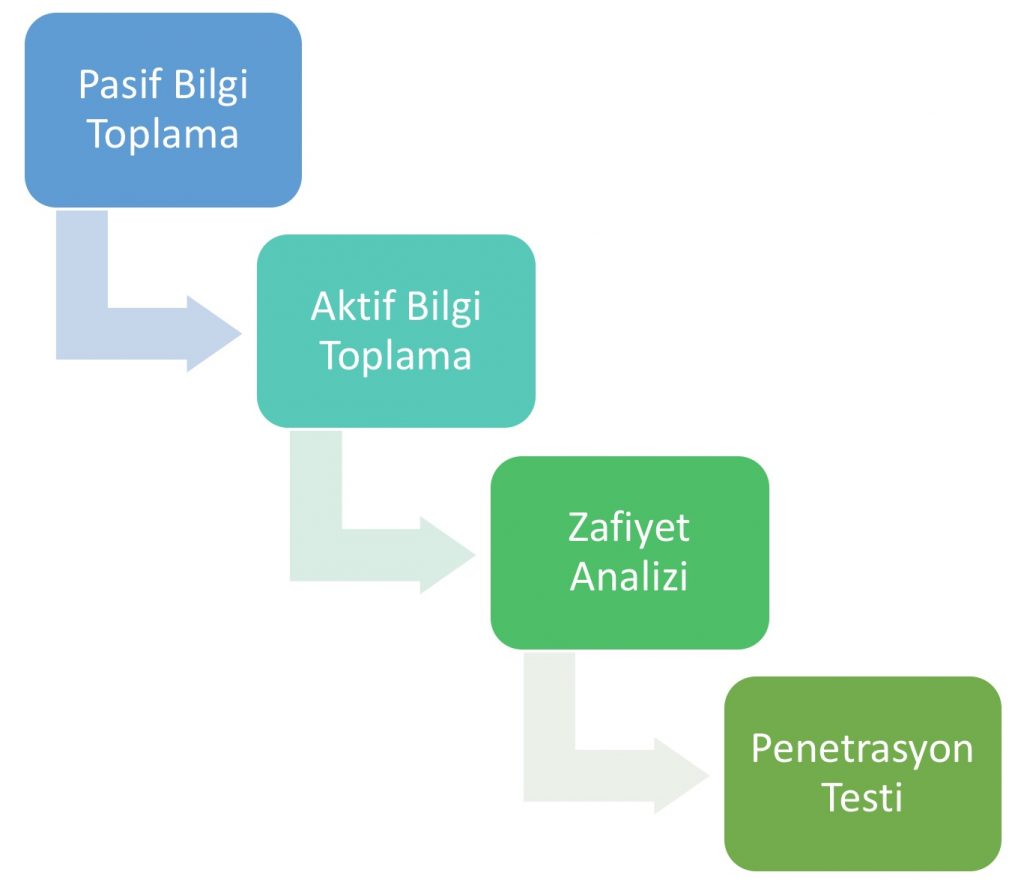

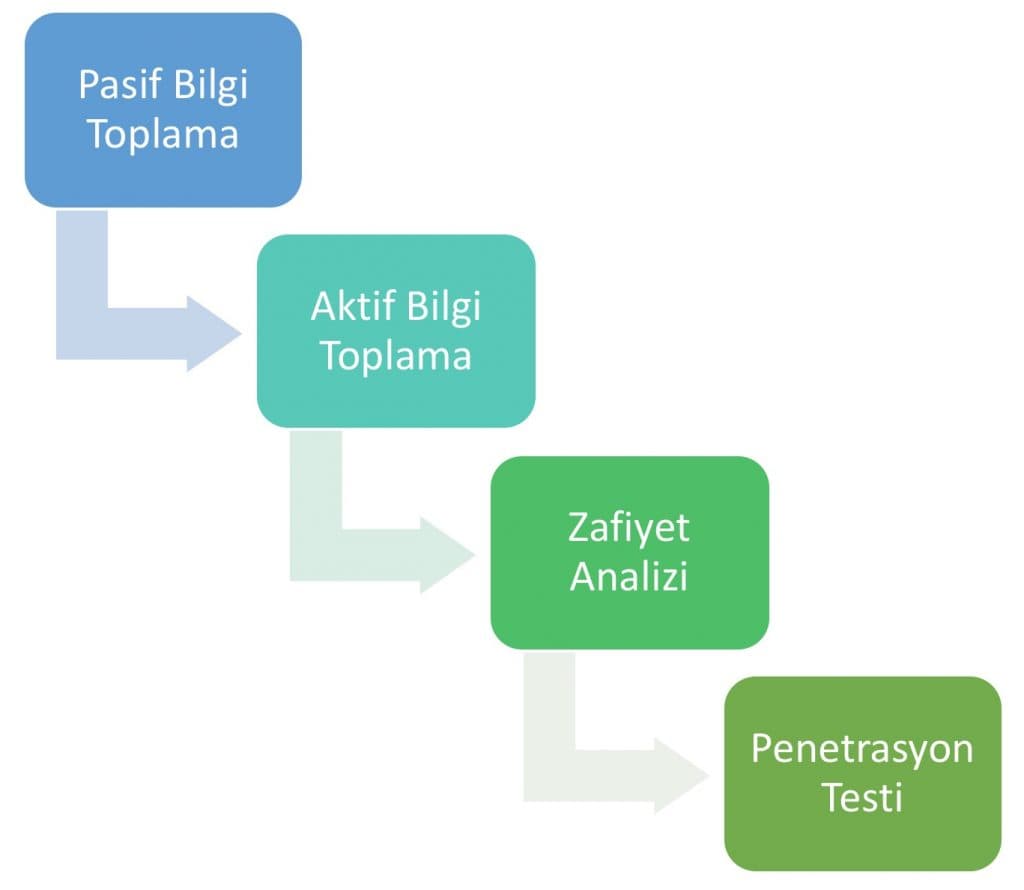

Pasif Bilgi Toplama: EKS/SCADA sistemlerinde gerçekleştirilen sızma testlerinin ilk aşamasında mevcut endüstriyel kontrol sistemi altyapısı pasif ağ dinleme cihazları yardımıyla ağ trafiğinin bir kopyası alınarak analiz edilir ve bu altyapıda bulunan bileşenler, kullanılan protokoller ve iletişim haritası çıkartılır. Elde edilen bu bilgiler önceki adımda elde edilen kurum envanter bilgileri ile karşılaştırılır ve endüstriyel kontrol sistemi üzerinde kurum veya şirketin bilgisi dışında herhangi bir bileşenin yer alıp almadığı, yer alan bileşenlerin dizayn edilen halleri ile çalışıp çalışmadığı tespit edilir.

Aktif Bilgi Toplama: EKS/SCADA sızma testlerinin bu aşamasında kapsam dahilinde yer alan bileşenlerin tespiti için aktif ağ haritalama yöntemi kullanılır. Bu yöntem ile kapsam dahilindeki bileşenlerin canlı olup olmadıkları, canlı olan sistemlerin üzerinde hangi servislerin çalıştığı, hangi portlar üzerinden bu servislerin hizmet verdiği, servislerin versiyon bilgileri gibi bilgiler elde edilir. Bu bilgiler testlerin bir sonraki aşamasında kullanılmak üzere raporlanır.

Zafiyet Analizi: EKS/SCADA sistemlerinde gerçekleştirilen testlerin bir sonraki aşamasında kapsam dahilinde yer alan endüstriyel kontrol sistemi bileşenleri üzerinde aktif olarak zafiyet analizi gerçekleştirilir. Gerçekleştirilen zafiyet analizinde ilgili EKS bileşenlerinin IT dünyasından aldığı zafiyetler ile OT bileşenleri üzerinde şimdiye kadar tespit edilmiş zafiyetler test edilir. Tespit edilen zafiyetler ilgili EKS bileşeni özelinde detaylı şekilde raporlanır.

Penetrasyon Testi: EKS/SCADA sistemlerinde gerçekleştirilen sızma testlerinin son aşamasında bu sistemlere özel penetrasyon testleri gerçekleştirilir. Bir önceki aşamada üzerinde zafiyet tespit edilen bileşenlerin bu zafiyetleri exploit edilerek ele geçirilmeye, üzerinde yetkisiz komut çalıştırmaya, yetkisiz şekilde kontrol elemanlarına müdahale edilmeye çalışılır. Sonuçlarının EKS/SCADA sistemlerinde kesintilere veya ciddi zararlara yola açabilecek testlerin bu aşaması kurum veya şirketle yapılan anlaşma kapsamında özel izinle gerçekleştirilir.