EKS/SCADA Sistemleri İçin Siber Güvenlik Analizi Ve Sızma Testi Metodolojisi

Kritik altyapıların siber güvenliğinin nasıl sağlanacağı ve bu kritik altyapılara yapılacak siber saldırıların nasıl tespit edileceği ülkemizde ve dünyada son zamanlarda çokça konuşulan siber güvenlik konularının başında gelmektedir. Kritik altyapıların tamamında kullanılan endüstriyel kontrol sistemlerine (ICS-Industrial Control Systems) yapılacak bir siber saldırının tespit edilmesi, önlenmesi ve bu kritik altyapılara olası bir siber saldırı anında müdahale edilmesi gibi konu başlıklarında ADEO olarak bizler de uzun zamandır gerek enerji üretimi ve dağıtımı, gerek petrol ve doğalgaz altyapısı ve gerekse üretim tesislerinde çalışmalar yapmaktayız. Bu yazı dizimizde ADEO'nun siber güvenlik uzmanları tarafından EKS/SCADA sistemlerinde gerçekleştirilen siber güvenlik analizlerine ilişkin detayları ve izlediğimiz metodolojiyi anlatacağım. Fakat öncesinde şimdiye kadar EKS/SCADA sistemlerine yapılan ve dünyada ses getiren siber saldırılara kısaca bir göz atalım.

EKS/SCADA Sistemlerine Yapılan Siber Saldırıların Tarihçesi

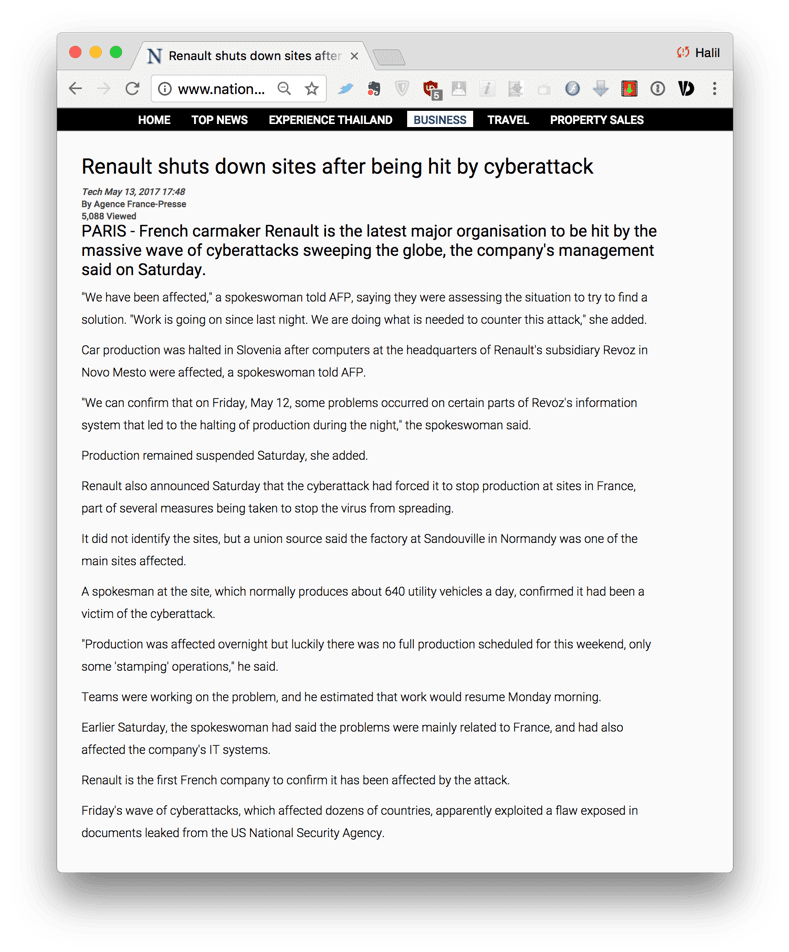

Siber saldırlar gün geçtikçe daha fazla şirketi ve kurumu etkilemeyi ve bu şirket ve kurumların üretimlerini yavaşlatmayı hatta durdurmayı başardılar. Bunun en yakın örneği olarak WannaCry isimli zararlı kodun sistemlerine bulaşması sonucu Fransa’daki bütün üretimini durdurmak zorunda kalan Renault [1] gösterilebilir. Aşağıda yer alan ve bir başka haber sitesinden elde edilen bilgiler ışığında Renault’un günlük 640 araç üretme kapasitesindeki bir üretim tesisisin bu siber saldırı sonucu tamamen durdurulduğunu ve başka üretim lokasyonlarının da bu saldırıdan etkilendiği yer almaktadır.

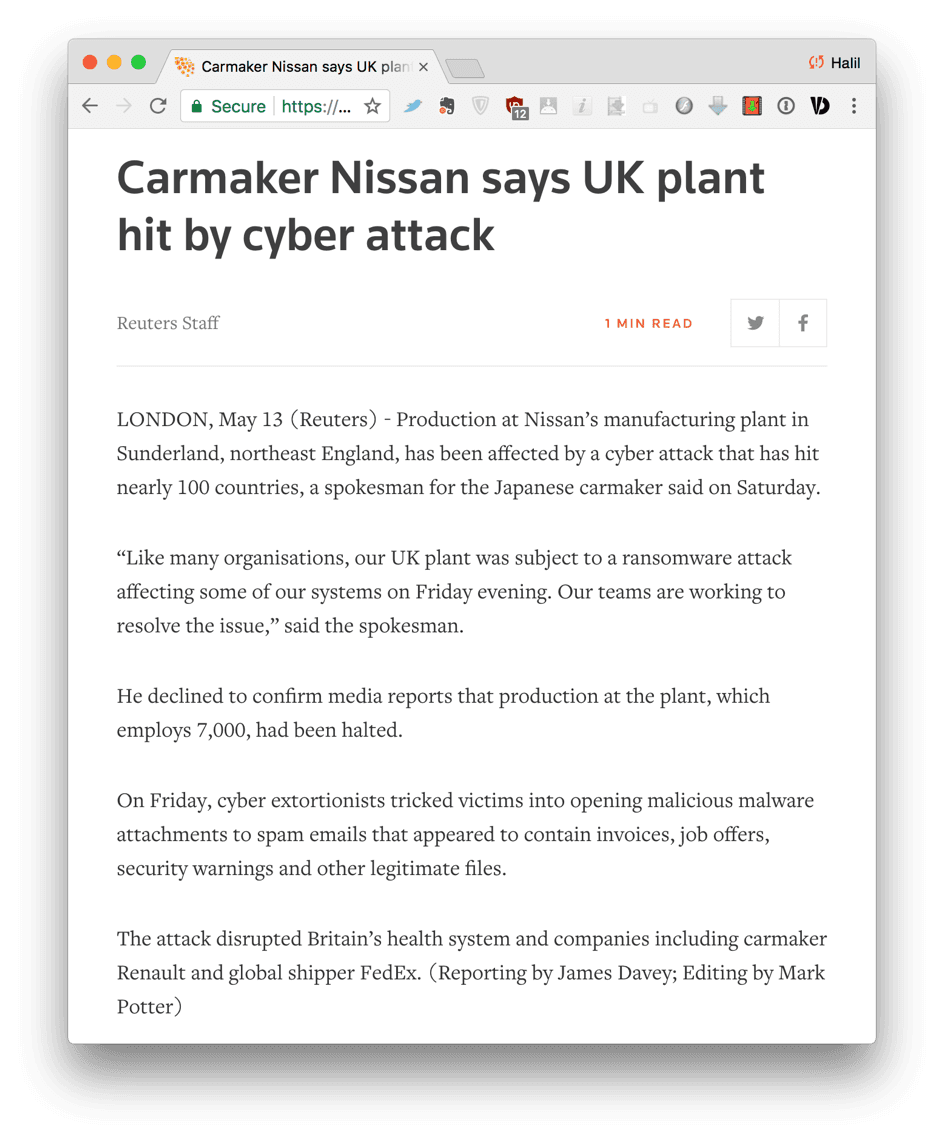

Global çapta gerçekleşen bu siber saldırı sadece Renault’u değil aynı zamanda Nissan’ın Sunderland’deki üretim tesislerini de etkiledi [2]. Her ne kadar Nissan’ın üretim bantlarının bu siber saldırı sonucunda ne kadar etkilendiği rapor edilmemiş olsa da ciddi bir zarara uğradıkları basına yansıyan haberlerden anlaşılmaktadır.

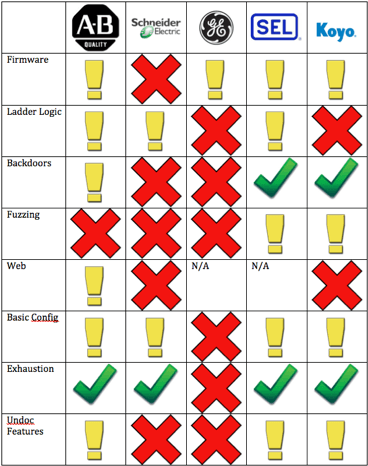

Bu haberler bize siber saldırıların şirket ve kurumların sadece bilgi teknolojileri (IT) altyapılarını hedef almadığını, bu şirketlerin operasyonel teknolojilerinin (OT) de siber saldırıların hedefi haline geldiğini göstermektedir. OT (Operational Technology) dünyasındaki büyük üreticilerin ürünleri üzerinde güvenlik testi gerçekleştiren Digital Bond isimli firmanın http://www.digitalbond.com/tools/basecamp/adresinde detaylarını yayınladığı araştırmasının sonuçlarına göre üretim tesislerinde kullanılan bir çok SCADA bileşeninde siber güvenlik açısından çok ciddi açıklıklar yer almaktadır. Aşağıdaki ekran görüntüsü bu çalışmanın özetini göstermektedir.

Gerek IT sistemleri üzerinden gerekse özel olarak hazırlanmış saldırı vektörlerini kullanarak direkt OT sistemleri üzerinden yapılabilecek siber saldırıların başarıya ulaşmasını engelleyecek gerekli teknik kontrollerin alınmasıve alınan teknik kontroller üzerinden gerekli izleme ve uyarı mekanizmalarının işletilmesiüretim bantlarını etkileyecek siber saldırıların başarıya ulaşma oranını oldukça düşürecektir.

EKS/SCADA sistemlerine sahip olan ve siber saldırılardan en çok etkilenen bir başka sektör de enerji sektörüdür. Hem ülkemizde hem de dünyada kritik altyapıların başında gelen enerji altyapılarında meydana gelebilecek ve bu yapılardaki EKS/SCADA sistemlerini hedef alan bir siber saldırının etkileri sadece siber dünyayı değil fiziksel dünyayı da etkileyecek boyutlarda olabilmektedir.

Şimdiye kadar endüstriyel kontrol sistemlerine yapılan ve tespit edilen siber saldırıların bazıları literatüre şu şekilde geçmiştir;

- Night Dragon

- Stuxnet

- Duqu

- Flame

- Dragonfly

- BlackEnergy

- Crash Override

- Triton

Bu siber saldırıların içinde yakın zamanda gerçekleşen ve en çok ses getirenlerinden ikisi Black Energy ve Crash Override olarak isimlendirilen ve Ukrayna’nın belirli bir bölgesindeki elektrik dağıtım şebekesinin farklı tarihlerde devre dışı kalmasına sebep olan saldırılardır. Örneğin Ukrayna’nın elektrik dağıtım alt yapısına yapılan ilk saldırı olan Black Energy saldırısında 3 bölgenin komple elektrik dağıtımının yaklaşık bir saat boyunca kesintiye uğradığı ve bu kesintiden yaklaşık 225.000 kişinin etkilendiği raporlanmıştır.

Ukrayna’nın elektrik dağıtım şebekesini hedef alan bir sonraki siber saldırı olan Crash Override ise EKS/SCADA sistemleri için özel geliştirilmiş bir zararlı yazılım olup bünyesinde barındırdığı yetenekler ile IEC101, IEC104 ve IEC61850 protokollerini kullanan sistemlerde uzaktan komut çalıştırma ve servis dışı bırakma gibi çok tehlikeli olabilecek yeteneklere sahip olduğu tespit edilmiştir.

Yine son zamanlarda tespit edilen Triton/Trisis/HATMAN isimleriyle anılan zararlı kod ailesi analiz edildiğinde de kritik tesislerde yer alan Güvenlik Enstrümanlı Sistem (Safety Instrumented System-SIS)’lerinden birisinin (Schneider Electric’s Triconex) hedef olarak seçildiği ve bu zararlı kod ile ilgili tesisin güvenlik sistemini tamamen devre dışı bırakılabilme yeteneğine sahip olduğu tespit edilmiştir.

Yukarıda bahsedilen bütün bu siber tehditlerden etkilenmemek için kurum veya şirketleri kendi EKS/SCADA altyapılarında siber güvenliği arttırıcı çalışmaları yapması ve bu yapıları mevcut siber güvenlik izleme altyapılarına entegre hale getirmeleri önerilmektedir. Makale serimizin sonraki bölümlerinde EKS/SCADA sistemlerinde gerçekleştirdiğimiz siber güvenlik analizleri ve sızma testleri ile ilgili diğer konu başlıklarına değinmeye devam edeceğim.