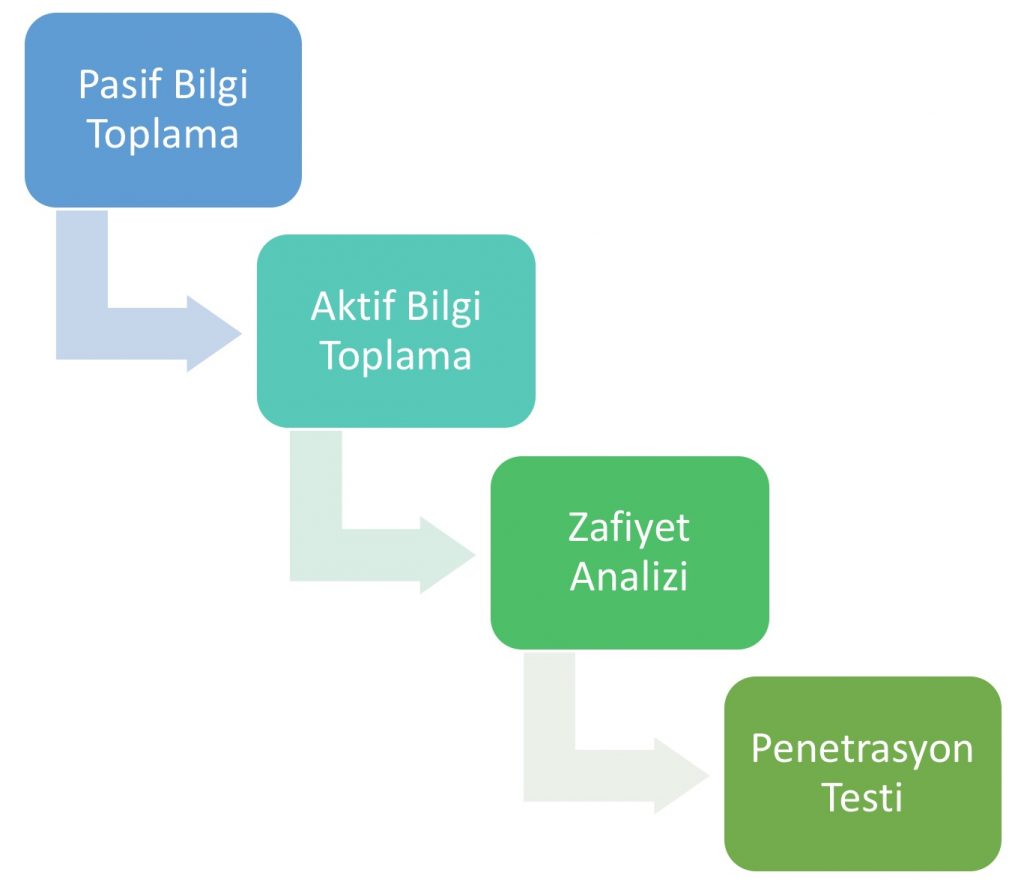

EKS/SCADA sistemlerinde gerçekleştirilebilecek siber güvenlik analizleri ve sızma testleri ile ilgili ADEO olarak nasıl bir metodoloji izlediğimiz anlattığım yazı dizisinin ikinci kısmında gerçekleştirdiğimiz bu analizlerin detaylarını aktarmaya çalışacağım. Yazı dizisinin ilk makalesi olan ve EKS/SCADA sistemlerinde şimdiye kadar karşılaştığımız siber olayların kısa bir özetinin yer aldığı EKS/SCADA Sistemleri İçin Siber Güvenlik Analizi Ve Sızma Testi Metodolojisi-1 başlıklı yazıya buradan ulaşabilirsiniz.

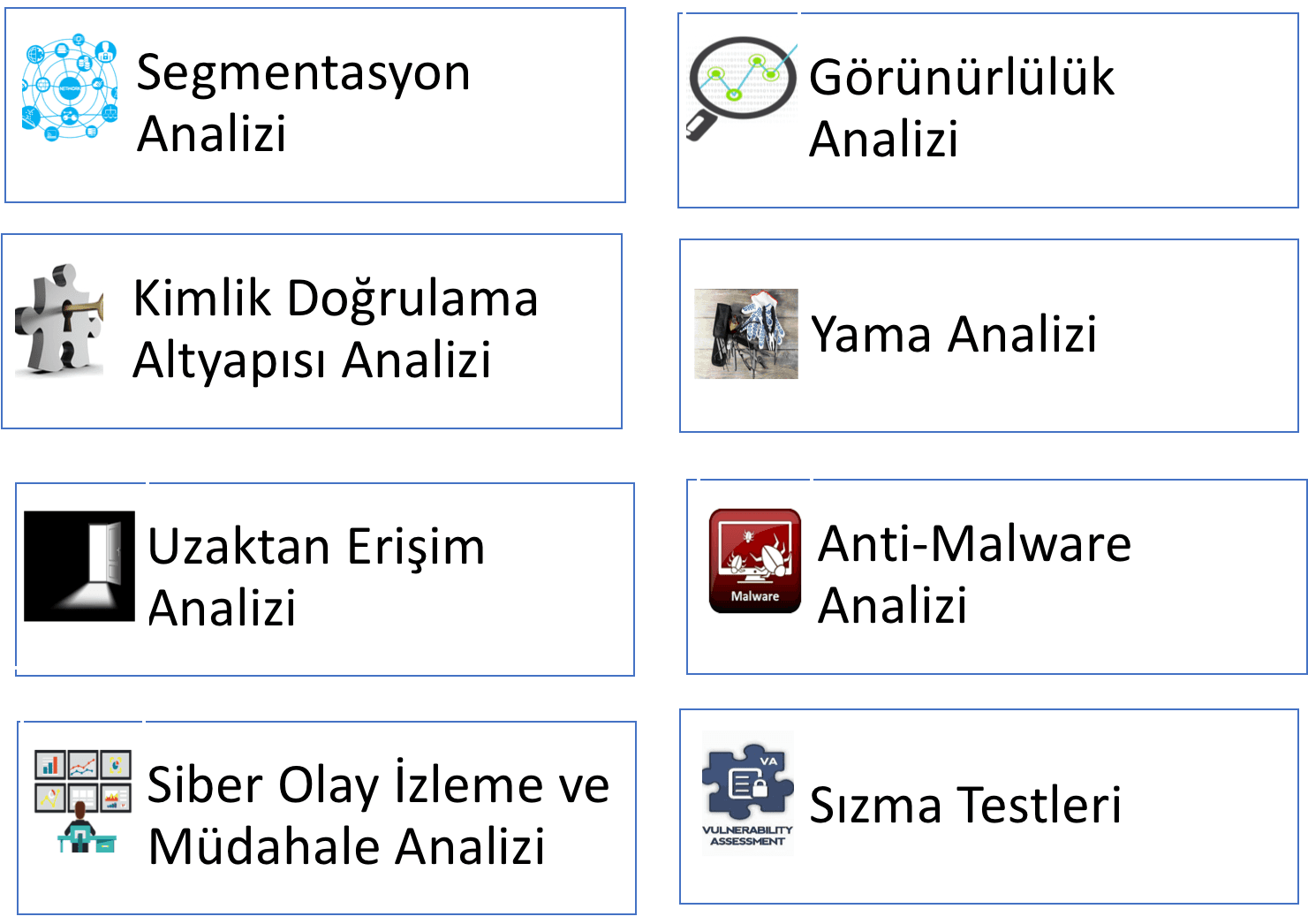

Gerçekleştirdiğimiz siber güvenlik analizi ve sızma testi çalışmaları temelde aşağıdaki başlıkları kapsar.

Şimdi sırasıyla bu analiz başlıklarının detaylarına bakalım.

Segmentasyon Analizi

Networkteki olası bir siber saldırının etkisini azaltmak ve daha kolay ve yönetilebilir birolay müdahalesi gerçekleştirebilmek adına mevcut ağı alt ağlara bölüp, hem ağ içindeki sistemlerin kendi aralarındaki iletişimini hem de ağlar arasındaki iletişimi izleyip kontrol altına almak mümkündür. Bu sayede bir ağ parçasında meydana gelen siber saldırının veya o ağdaki bir bileşene bulaşan zararlı kodun ağın diğer kısımlarına sıçramasının önüne geçilebilir. Örneğin ICS-CERT[1]’ün müdahale ettiği bir siber saldırıda bir nükleer tesiste bu tesiste kullanıma başlanmadan önce bir virüs taramasından geçirilmemiş USB bellek üzerinden sisteme zararlı kodların bulaştığı fakat ilgili tesiste segmentasyonun başarılı şekilde uygulanmasının bir sonucu olarak yüzlerde bilgisayara değil de sadece 6 bilgisayara ilgili zararlı kodun bulaşabildiği tespit edilmiştir. Bu da olası bir siber saldırının etkisini azaltmada segmentasyonun ne kadar önemli olduğunu göstermektedir.

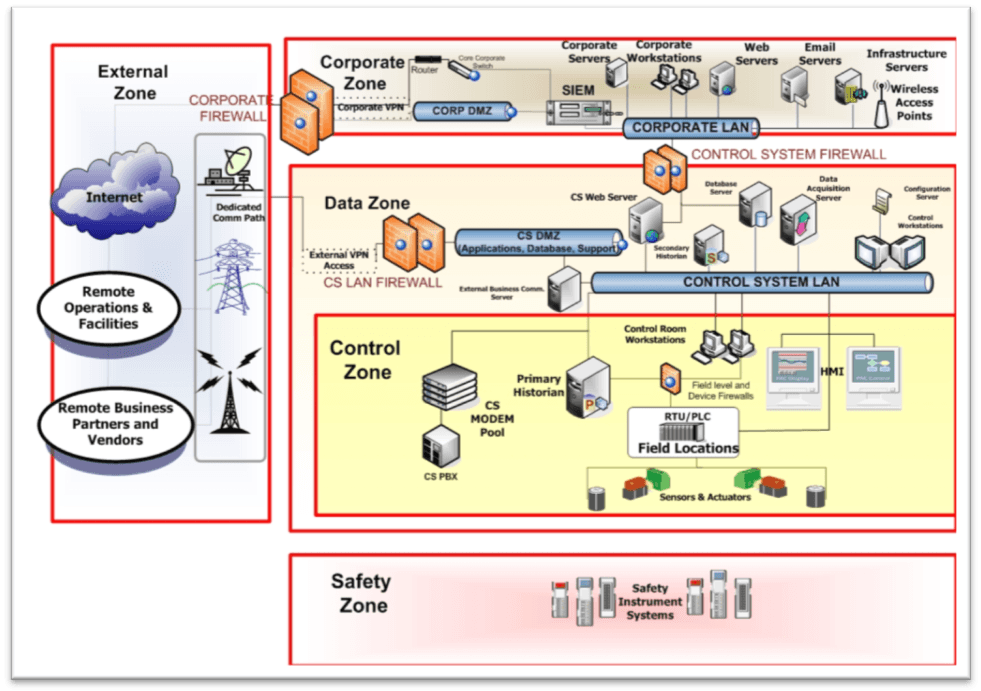

Aşağıdaki çizimde OT ve IT sistemlerinin yer aldığı bir ağ içinde segmentasyonun hangi noktalarda ve hangi bileşenler arasında yapılabileceği özetlenmiştir. Bu model “Kontrol Hiyerarşisi İçin Purdue Modeli” olarak bilinir ve ilgili OT altyapısının birbirinden farklı bölgelerden(zone) oluştuğunu ve bu bölgeler arasındaki ayrımların ve bölgeler arası iletişimin nasıl olması gerektiğini modeller.

Gerçekleştirilen analiz çalışmasının bu bölümünde ADEO uzmanları ile kurum veya şirketin OT ve IT uzmanları hem saha incelemesinde bulunarak hem de mevcut ağ topolojisi üzerinden hem pasif hem de aktif analizler gerçekleştirip OT ağının segmentasyon detaylarını çıkartır ve bu bağlamda olası risklerin neler olabileceği raporlanır.

Görünürlük ve Saldırı Tespit/Önleme Yeteneği Analizi

Modern siber saldırılardan korunmanın ve hızlı şekilde aksiyon almanın en önemli şartı ilgili altyapıları aktif şekilde izlemektir. Bu bağlamda aşağıdaki beş kilit noktanın mutlaka izlenmesi tavsiye edilir;

- Anormal ve şüpheli iletişimin tespiti için endüstriyel kontrol sistemlerindeki IP trafiğinin giriş çıkış noktalarındaki ağ trafiği

- Zararlı bağlantı ve içeriğin tespiti için endüstriyel kontrol sistemi içindeki IP trafiği

- Bilgisayarların üzerindeki şüpheli kodları ve saldırı girişimlerini tespit etmek adına sistemlere yüklenecek zararlı kod koruma uygulamalarının logları

- Sistemlere erişim için kullanılan hesapların oturum açma detayları(oturum açılan sistem, oturum açma zamanı ve lokasyonu vb gibi)

- Erişim kontrol manipülasyonlarını tespit etmek adına hesap yönetim aksiyonlarının detayları

Bununla birlikte izlenmesi tavsiye edilen bu noktalardan ağ üzerinde yer alanlarının bir saldırı tespit sistemi(IPS) yardımıyla izlenmesi de tavsiye edilmekte ve bu sayede olası bir siber saldırı girişiminin önceden tespit edilmesi mümkün olabilmektedir.

Analizin bu aşamasında ADEO’nun uzman danışmanları ile kurum veya şirketin OT ve IT uzmanları hem saha incelemesinde bulunarak hem de mevcut ağ topolojisi üzerinden hem pasif hem de aktif analizler gerçekleştirip OT ağının görünürlülük seviyesini ve olası bir siber saldırının tespitini sağlayacak teknolojilerin EKS/SCADA ağı içinde yer alıp almadığının analizini gerçekleştirirler. Elde edilen bulgular raporun ilgili başlığı altında detaylı şekilde yer alır.

Yazı dizisinin üçüncüsünde analiz aşamaları ve ilgili analizlerin neden gerekli olduğunun detaylarını anlatmaya devam edeceğim.

[1]https://ics-cert.us-cert.gov