Son günlerde hem dünyada hem de ülkemizde çok fazla gündem olan hedefli fidye saldırıları görünen o ki artarak devam edecek. Saldırganlar tarafından fidye olarak istenen dudak uçuklatıcı rakamlar ve bu rakamları ödemek zorunda kalan firmalar yepyeni ve korkutucu bir sektör yaratmış durumda. Milyon dolarlık siber güvenlik yatırımlarının bu saldırıları tespit etmede ve önlemede yetersiz kaldığı, fidye ödemeyi reddeden kurbanların bilgilerinin birer birer internete sızdırıldığı yeni bir dünya ile karşı karşıyayız. Tek bir cümle ile bu durumu özetlemek gerekirse; “Durum gerçekten çok korkutucu!”.

Peki tam olarak nedir bu hedefli fidye saldırıları? Bir siber saldırı türü olan “hedefli fidye saldırıları”nda saldırıları gerçekleştiren grupların/kişilerin temel motivasyonu kurbanlarından para almaktır. Bu saldırı türünde saldırganlar kurban olarak seçtikleri firmaların bilişim sistemlerini ele geçirir, bu sistemlerde yayılır, kalıcılık sağlayacak şekilde arka kapılar yerleştirir, belirli bir süre bütün sistemin işleyişini izleyerek kritik verilerin ve süreçlerin hangi sistem bileşenleri üzerinde bulunduğunu keşfeder ve belirli bir süre sonra da bütün bu sistemleri çok hızlı şekilde (saatler hatta dakikalar içinde) kilitleyecek ve çalışamaz hale gelmesine sebep olacak şifreleme yazılımlarını çalıştırır ve bir fidye notu bırakarak şifreleri çözme karşılığında bir ödeme talep eder. “Hedefli Fidye Saldırısı” bütün bu aşamaların gerçekleştiği saldırılara verilen genel bir isimdir. Bizim de ADEO olarak bir çok defa karşılaştığımız ve müdahale ettiğimiz bu tip saldırganların bir APT (Advanced Persistent Threat)grubu gibi çalıştıklarını, kurbanlarının ağlarına erişim sağlamak için bu firmaların/kurumların çalışanlarını hedef alacak şekilde hedefli oltalama saldırıları gerçekleştirdiklerini biliyoruz. Benzer şekilde bu firmalara/kurumlara ait internete açık ve zafiyet barındıran sistemlerde bu zafiyetleri kullandıklarını veya ele geçirilmiş yetkili hesaplar üzerinden bu firmaların/kurumların ağlarına erişip bütün sistemlere yayıldıklarını çok sık gözlemlediğimizi söyleyebiliriz.

Bu hedefli fidye saldırılarından sonra kurbanların elektronik ticaret sitelerinin hizmet veremez hale geldiğini, mağazaların satış yapamadığını, fabrikalarda üretimin gerçekleşmediğini biliyoruz. Örneğin Honda tarafından atılan aşağıdaki tweet ile hem müşteri servislerinin hem de finansal servislerinin kesintiye uğradığını ve müşterilere hizmet veremediklerini öğreniyoruz. Ve bir süre sonra yapılan bir başka açıklamada da bu kesintinin sebebinin hedefli bir fidye saldırısı olduğunu ve saldırganların fidye zararlısı olarak SNAKE’i kullandıkları öğreniyoruz.

At this time Honda Customer Service and Honda Financial Services are experiencing technical difficulties and are unavailable. We are working to resolve the issue as quickly as possible. We apologize for the inconvenience and thank you for your patience and understanding.

— Honda Automobile Customer Service (@HondaCustSvc) June 8, 2020

Bu saldırganların amacının daha önce gördüğümüz türden siber saldırılardan farklı olduğunu biliyoruz. Bu saldırılarda hedef ne sizin müşterilerinize ait bilgilerinizi çalmak ne de kişisel veri olarak sayılabilecek verilerinizi ele geçirmek değil, sizin bütün altyapınızı işlemez hali getirecek şekilde kilitlemek. Ve saldırganlar sizden bu kilidi açacak anahtar karşılığında çok yüklü miktarda ücret talep ediyor. Bu anahtarlar için ödenen ücretler ise yukarıda da belirttiğimiz gibi dudak uçuklatacak miktarlarda. Bu şekilde çalışan siber saldırı gruplarının (siber suçlu demek daha doğru olacak) anahtarlar için istedikleri miktarları gösterir bir kaç haber linkini aşağıda bulabilirsiniz.

- Travelex Reportedly Paid $2.3 Million to Hackers after Sodinokibi Attack and Data Theft

- Energy Giant EDP Hit With €10 Million Ransomware Threat

- Ransomware demanded $5.3M from Massachusetts city in July attack

- Canon confirms ransomware attack in internal memo

- The average ransom demand for a REvil ransomware infection is a whopping $260,000

- Honda global operations halted by ransomware attack

Yukarıdaki haberlere baktığımızda saldırıya maruz kalan şirketlerin neredeyse tamamının çok büyük şirketler olduklarını görüyoruz. Şirketlerin ölçekleri düşünüldüğünde de hepsinin siber güvenlik adına ciddi yatırımlar yaptığını söylemek mümkün. Benzer durum ülkemizde hedef olan firmalar/kurumlar için de geçerli. Ciddi şekilde bir siber güvenlik yatırımı olmasına rağmen bu şirketler/firmalar nasıl oluyor da hedefli fidye saldırıların kurbanı oluyorlar? Bu sorunun cevabını makalenin ilerleyen kısımlarında hep birlikte bulmaya çalışacağız ama tek cümleyle durumu özetlemek gerekirse şu cümleyi kurmak çok da yanlış olmaz; satın aldığınız teknoloji sizi tek başına siber saldırılardan koruyamaz!

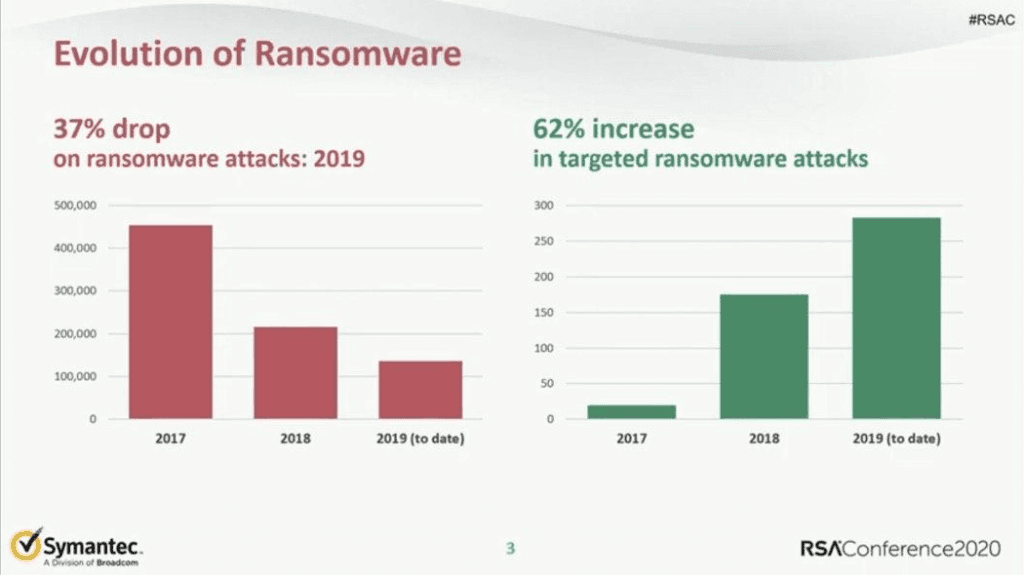

Bu saldırganların son bir kaç yıllık davranışlarını izlediğimizde karşımıza çıkan patern şu şekilde; tamamen hedef odaklı ilerleyen ve ele geçirdiği sistemi uzunca bir süre izleyip bütün sistem bileşenlerini çözdükten sonra saldırıyı gerçekleştiren saldırganları görüyoruz. Kendilerine en çok kazandıracak hedefi seçiyorlar, o hedefe erişim sağlayıp bütün altyapıyı öğreniyorlar ve hazır olduklarında da kullandıkları şifreleme yazılımları ile bütün sistemi şifreliyorlar. Hedefli fidye yazılımlarındaki artışı anlamak için Symantec tarafından paylaşılan aşağıdaki istatistiğe bakmak yeterli olacaktır. Fidye saldırılarında zamanla azalış yaşanırken hedefli fidye saldırılarında ise ciddi şekilde artış gözlemleniyor.

Bu saldırı gruplarının undergroud forumlarda birlikte çalıştıkları ya da en azından belirli servislerini satın aldıkları ya da kar paylaşımı esasına göre birlikte çalıştıkları başka aktörler de mevcut. Örneğin sadece sistemlere erişim bilgilerini satan, ya da ele geçirilmiş hesapları satan hackerlara rastlamak mümkün. Veya hedefli fidye saldırılarında kullanılan zararlı yazılımları servis olarak kullandırtan hackerlara (Ransomware-as-a-Service (RaaS) ) da yine underground forumlarda rastlayabilirsiniz. Bu konu ile ilgili detaylı bilgi okumak isterseniz aşağıdaki iki makaleye göz atmanızı tavsiye ederim.

- The Secret Life of an Initial Access Broker

- Ransomware Gangs Are Teaming Up to Form Cartel-Style Structures

Bir fidye saldırısının hedefli olup olmadığını nasıl anlayabiliriz diye bir soru aklınıza gelebilir. Daha önceden çok farklı profilde bir çok fidye zararlısı ile karşılaşmıştık. Bunların içinde isimleri en çok basına yansıyanlar arasında WannaCry, Petya, NotPetya gibi fidye yazılımları geliyor. Bu yazılımların davranışlarını incelediğimizde sürecin tamamen otomatize şekilde gerçekleştiği biliyoruz. Bazılarının worm özelliğine de sahip olduğunu bildiğimiz bu saldırılarda zararlı kodun sistemde yayılımı ve şifreleme işlemlerini yapması tamamen otomatiğe şekilde gerçekleşti diyebiliriz. Ayrıca bu zararlıların ilk erişiminde mutlaka hedef sestemdeki kullanıcılar tarafından bir etkileşimin gerçekleştirilmesi zorunluluğu vardı. Hedefli fidye saldırılarında ise neredeyse hiç bir şekilde kullanıcının etkileşimine ihtiyaç duyulmadığını, saldırgan gruplar tarafından ele geçirilen erişim noktaları üzerinden manuel şekilde saldırıların gerçekleştirildiğini, yanal hareket (Lateral Movement) ile sistemlerde yayılım gösterildiğini biliyoruz.

Peki ödeme yapılmazsa ne oluyor? Öncelikle bu sorunun tek bir cevabının olmadığını söylemem gerekiyor. Saldıran gruba göre bu sorunun cevabı değişiyor. Eğer karşınızdaki saldırgan grup hedef olarak sizi çok iyi analiz etmiş ve sistemlerinize yerleşmek ve bütün sistemi izlemek için yeterli zamanı olmuşsa bu durumda sizin parayı ödememe ihtimalinize karşı elini güçlendirmek adına bir takım kritik verilerinizi dışarı çıkartmış olabiliyorlar ve bu bilgiyi internete sızdırmakla sizi tehdit edebiliyorlar. Bu bilgiler genellikle kurban şirketin bazı regulatör kurumlar, sigorta şirketleri veya bankalar nezdinde çok ciddi şekilde başını ağrıtabilecek veriler oluyor. Bunun yanında bazı saldırı gruplarının eğer ödeme yapmazsanız sizden elde ettikleri verileri en yüksek ücreti ödeyecek bir başka kişiye satmak için undergroud forumlarda açık arttırmaya çıkardıklarını da biliyoruz.

Gelin biraz da hedef odaklı fidye saldırılarını gerçekleştiren gruplara değinelim. En çok bilinenleri ve ülkemizde de karşılaştığımız gruplardan bazıları şunlar;

REvil (Sodinokibi): GandCrab grubunun fidye saldırılarından 2 Milyar USD kazandığını açıklayıp sahneden çekilmesiyle dolan boşluğu çok hızlı bir şekilde dolduran REvil grubunun GandCrab grubuna ait bazı kodları kullandığı biliniyor. İnternete açık RDP sistemleri üzerinden kurbanlarının sistemlerine ilk olarak erişim sağlayan bu grubun kullandığı bir başka ilk erişim yöntemi ise Oracle web logic zafiyeti. Bu açıklıklar üzerinden ilgili sistemlere erişim sağlayan bu grup APT grupları tarafından da kullanılan bir çok yöntem üzerinden sistemlere yayılmakta ve ele geçirdikleri sistemlerde hak yükseltme ve kalıcılık adına bir çok saldırı tekniğini kullanmakta.

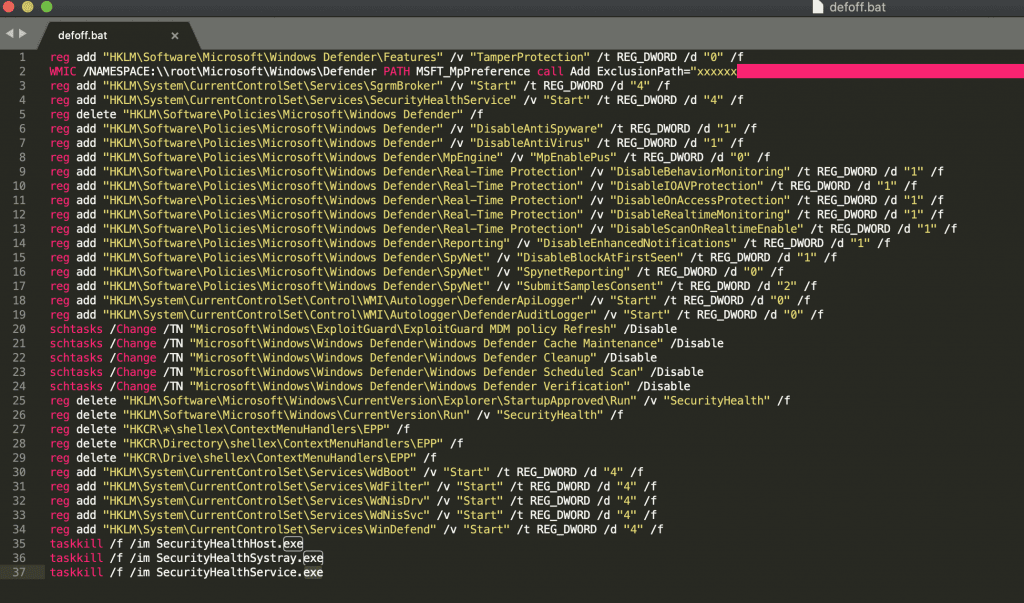

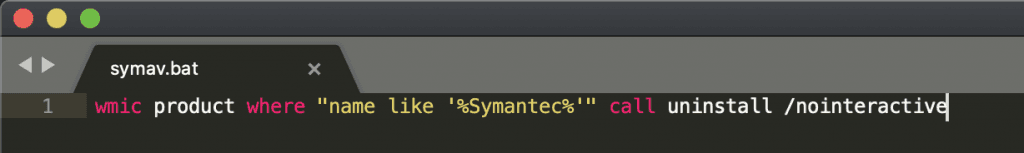

Saldırganlar sistemlere erişim gerçekleştirdikten sonra iki örneğini aşağıdaki ekran görüntülerinde görebileceğiniz gibi betik dosyalarını kullanarak güvenlik ürünlerinin çalışmasını sonlandırıyorlar veya sistemlerden kaldırıyorlar. Bu işlemlerin ardından çok daha az alarm üreterek yayılmalarının önü açılmış oluyor.

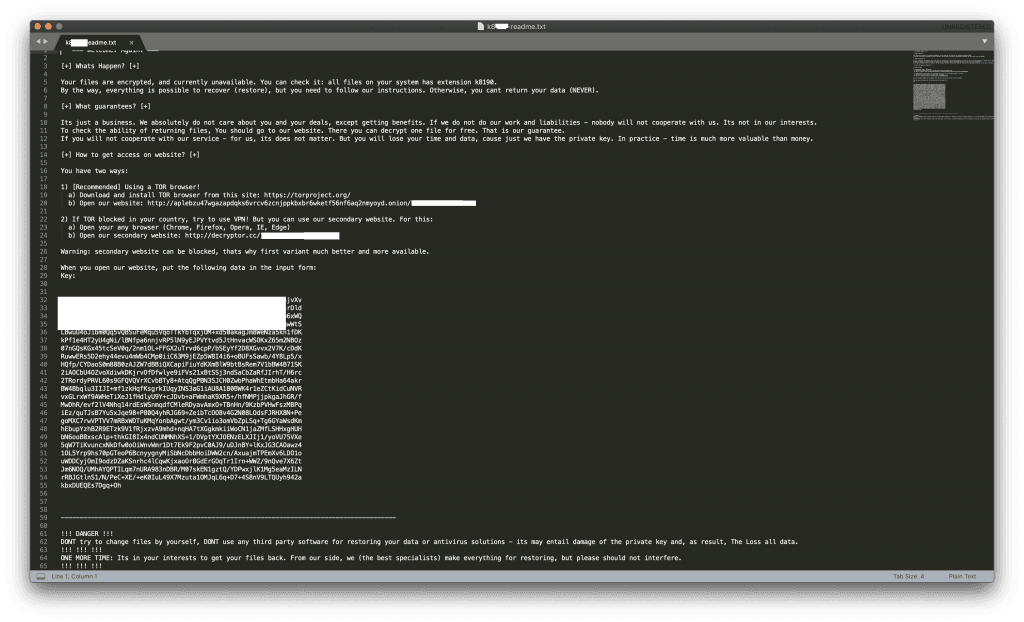

Sistemde yayılımını tamamlayan saldırı grubu son olarak kritik olabileceğini düşündüğü dosya türlerini şifreleyecek zararlı kodu çalıştırıyor ve bir örneği aşağıda gösterilen notu sistemlere bırakarak saldırının ödeme aşamasına geçiyor.

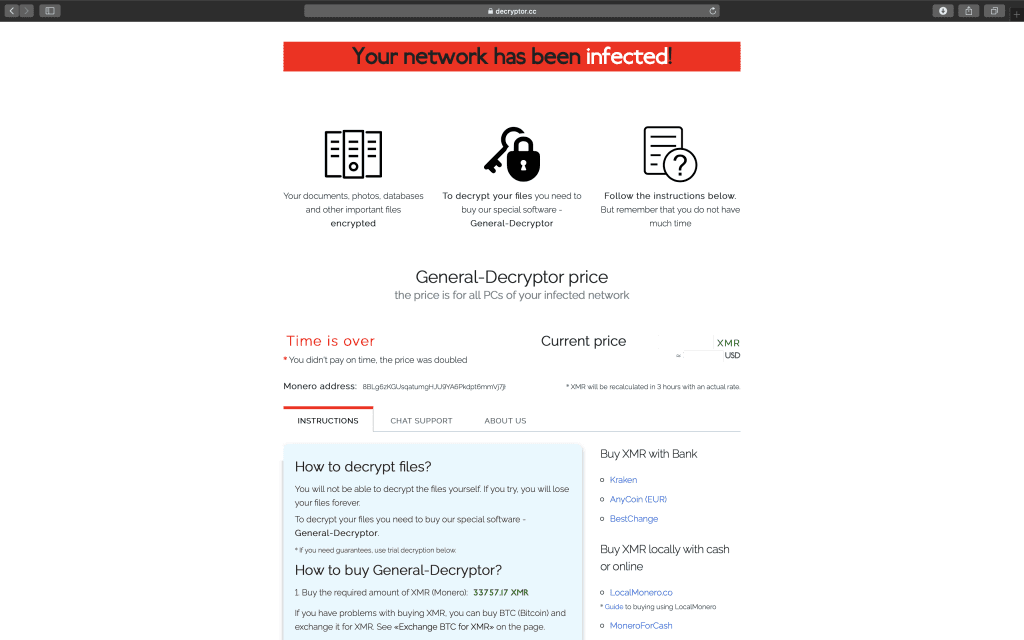

Bir önceki ekran görüntüsünde yer alan adrese gidilip ilgili anahtar girildiğinde saldırgan tarafından ne kadarlık bir fidye istendiği ve fidyenin hangi cüzdan adresine hangi dijital para birimi olarak gönderileceği öğreniliyor. Bu saldırı grubundan muhatap olarak bir insan ile karşılaşmıyorsunuz, her şey otomatik şekilde gerçekleşiyor.

Bu grup ile ilgili daha detaylı bir analizi Tracking REvil başlıklı makalede bulabilirsiniz.

TFlower: Ülkemizdeki firmalara saldırı gerçekleştirdiğini bildiğimiz bir diğer grup da TFlower olarak isimlendirilen grup. Bu grup özellikle internete açık RDP sunucuları üzerinden sistemlere giriş sağlayor. Erişim gerçekleştirdikten sonra PowerShell Empire, PSExec ve diğer saldırı araçlarını kullanarak yayılım gerçekleştiren grup kalıcılık sağlamak adına hedef firma için özel hazırladıkları komuta kontrol (C2) sunucularına bağlantı kuracak şekilde implantlarını yerleştiriyor. Bu saldırgan grubun şifreleme işlemine başlamadan hemen önce Windows sistemlerdeki bütün gölge kopyaları (VSS) sildiğini de biliyoruz. Şifreleme işlemini bitirdikten sonra genellikle protonmail uzantılı olan bir mail üzerinden kendileri ile iletişime geçmelerini belirten bir not bırakan bu grup ödeme işlemleri için mail üzerinden iletişimi tercih ediyor.

Maze: Fidye zararlıları konusunda ismi en çok duyulan bir başka hacker grubu da Maze ve Mayıs 2019’dan beri sahnedeler. FBI bu grup ile ilgili özel bir bülten çıkararak bu grubun hedefli fidye saldırılarını arttıracağına dair uyarılarda bulundu. Bu grubun spesifik olarak en belirgin özelliklerden biri eğer kurbanları fidye ödemeyi reddederse bu durumda şirketlerden/kurumlardan çaldıkları verileri herkese açmak. Örneğin bu grubun hedefleri arasında yer alan Amerikalı Medical Diagnostic Lab kendisinden istenen 200 bitcoin’i (olayın gerekleştiği tarihte yaklaşık $1,664,320 yapıyordu) ödemediği için yaklaşık 10GB’lık verisi public edildi. Haber detayını merak edenler “Maze Ransomware Gang Publishes Research Data of Medical Diagnostic Laboratories” başlıklı makaleyi okuyabilirler. Aynı şekilde bu grup en son kurbanları arasında yer alan LG ve Xerox’ait onlarca gigabyte veriyi de yayınlamış durumda. Bu konuyla ilgili detaylara da “Ransomware gang publishes tens of GBs of internal data from LG and Xerox” başlıklı makaleden ulaşabilirsiniz. Bu grubun kurbanlarından istediği ortalama miktar ise 100.000 USD fakat daha önce de belirttiğim gibi kurbanları hakkında çok detaylı bilgiye sahip olan bu grup gün geçtikçe fidye olarak istediği rakamı yükseltiyor. Bu grubun sistemleri ele geçirirken kullandığı tekniklerin başında oltalama saldırıları ve exploit kitler geliyor ve ele geçirdikleri sistemlerde çok yoğun şekilde Cobalt Strike kullandıklarını biliyoruz.

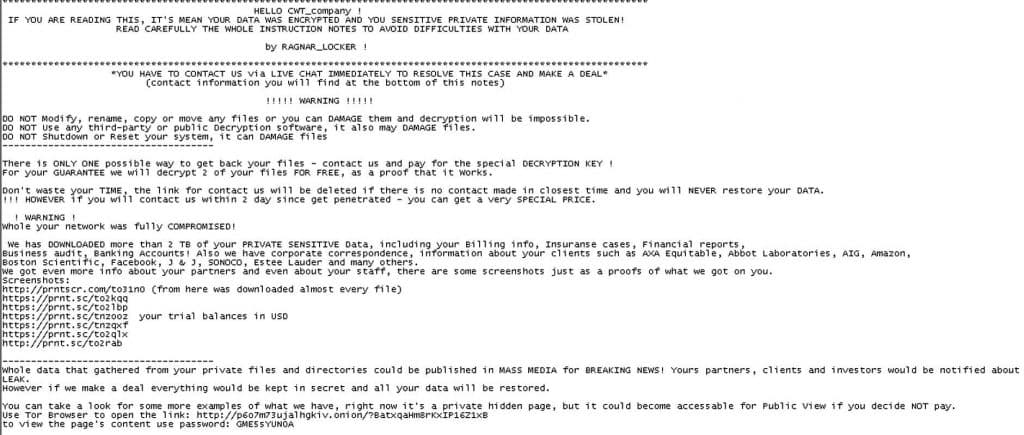

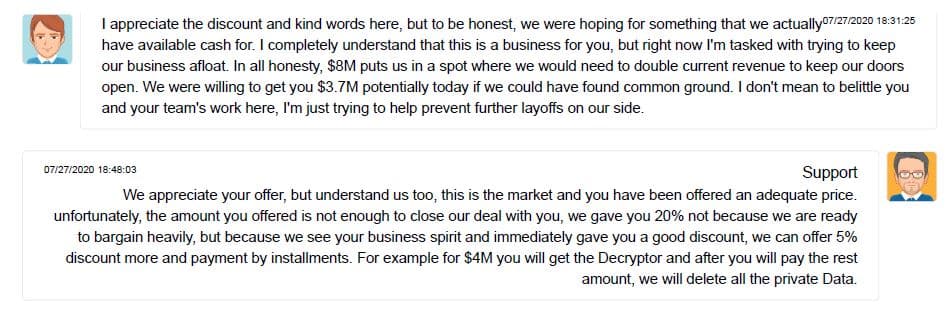

Ragnar Locker: En son kurbanlarından biri olan CWT’den 4.5M USD değerinde bitcoin alarak adlarını duyuran bu grup hem kurbanlarının sistemlerini ele geçirirken kullandığı yöntemler açısından hem de kurbanları ile yaptıkları fiyat pazarlığındaki yaklaşımları açısında oldukça profesyonel. REvil grubundan farklı olarak kurbanları ile canlı chat ortamı üzerinden pazarlık yapıyorlar. Bu grubun kurbanlarının sistemlerine bıraktığı notların bir örneği aşağıdaki ekran görüntüsünde yer alıyor.

Bu grubun kurbanları ile yaptığı pazarlığa ilişkin bir ekran görüntüsü de aşağıda yer alıyor. Bu ekran görüntüsü saldırı grubunun CWT ile yaptığı 4.5M USD’lik pazarlığa ait.

LockBit: Hedefinde SMB olarak isimlendirilen küçük ve orta ölçekli firmalar olan bu saldırı grubu ilk olarak karşımıza 2019 yılında çıktı. Ransomware-as-a-Service (RaaS) modeliyle çalışan bu grupla ilgili olarak yakın zamanda Interpol tarafından bir rapor yayınlandı ve bu grubun saldırılarının artacağına ilişkin öngörüler ve uyarılarda bulunuluyor. “Interpol: Lockbit ransomware attacks affecting American SMBs” başlıklı makalede grup ile ilgili detaylı bilgiler yer almakla birlikte önemli bir detaya da yer verilmiş; LockBit grubu ile Maze grubu gelirlerini arttırmak için iş birliği yapmaya karar vermişler.

Bu saldırı grupları hakkında bir hatırlatma yapmakta fayda var. Her ne kadar farklı grupları birbirinden ayırmak için hangi taktiklere sahip olduklarını baz alsak da bu grupların zamanla birbirlerinin taktiklerini kopyaladıklarını unutmamak gerekiyor. Örneğin Maze grubu fidye ödemeyi reddeden kurbanlarına ait ele geçirdikleri verileri internete sızdırmakla tehdit eden ilk grupken diğer gruplar da benzer taktikleri uygulamaya başladılar.

Yukarıda kısaca özetlediğimiz hedefli fidye saldırıları, saldırıların nasıl gerçekleştiği, saldırıları gerçekleştirenlerin temel motivasyonu gibi başlıkların yanında ele alınması gereken önemli bir başlık da kurban olarak seçilen firmaların bu saldırılara karşı neden bu kadar korumasız olduğu. Şimdi biraz da bu konuyu masaya yatıralım ve bu saldırıların hedefi olan firmaların saldırı öncesinde ve saldırı anında neleri yanlış yaptıklarına maddeler halinde bakalım.

Firmalar/Kurumlar Neleri Eksik Yapıyor

- Şirketlerin ve kurumların neredeyse tamamında hedefli bir siber saldırıya karşı hızlı ve doğru şekilde müdahale edebilmelerine imkan tanıyacak bir siber saldırı müdahale planı yok. Siber saldırının tespit edilmesinden başlayarak ilk müdahale adımlarının hangi sırayla işletileceğine, operasyon ekipleri ile koordinasyondan üst yönetimin hangi sıklıkla ve detayla bilgilendirileceğine kadar bir çok alt başlığı bulunan siber olay müdahale planının eksik olmasının etkisini en çok da şirketin ve kurumun operasyonlarının etkilendiği ve sekteye uğradığı durumlarda görüyoruz.

- Uç noktada ve ağ katmanında görünürlük neredeyse hiç yok. Son yıllarda siber güvenlik paradigmasının önleme(Protection)’den tespit etme (Detection)’ye doğru kaydığını bir çok otorite dile getiriyor. Bu paradigma kayışı özetle bize şunu söylüyor; Göremediğiniz şeyi engelleyemezsiniz. Hedef şirketlerin/kurumların bir çoğunda EDR teknolojisi yok veya aktif şekilde kullanılmıyor. Bunun yanında bu şirketlerin veya kurumların EDR olarak seçtiği teknolojilerin bir çoğu hali hazırda kullandıkları geleneksel antivirüs üreticileri tarafından ek bir özellik olarak sağlanan ve “tek bir ajan üzerinde iki yetenek” mottosuyla pazarlanan hem antivirüs hem de EDR özelliği olduğu söylenen çözümler. Üzülerek belirtmeliyim ki bu ürünlerin EDR yetenekleri çok ama çok kısıtlı ve hem tespit aşamasında hem de müdahale aşamasında bir çok noktada yetersiz kalıyorlar.

- Siber saldırı sonucunda hangi sistemlerin, servislerin ve hesapların ele geçirildiğine ilişkin tam bir bilgiye sahip olmadan müdaheleye kalkışmak. Belki de en çok yapılan yanlışlardan birisi de bu. Büyük ölçüde operasyon ekiplerinden gelen baskıyı azaltmak ve bir an önce normal operasyona dönmek için siber saldırının yüzeyini tam ortaya çıkarmadan, bölgesel veya spesifik bazı sistemler özelinde bir kaç ufak müdahale ile bu saldırganların sistemlerden uzaklaştırılabileceğine ve sistemin tekrar eski haline getirilebileceğine inanılıyor. Oysa bu durum çok daha büyük felaketlere yol açabiliyor. Bunun bir örneğini Brian Krebs’ın “Florence, Ala. Hit By Ransomware 12 Days After Being Alerted by KrebsOnSecurity” makalesinde okuyabilirsiniz. Makalede özetle sistemlerinin ele geçirildiğine ve fidye zararlısı bulaştırıldığına dair Brian Krebs tarafından bilgilendirilen sistem yöneticilerinin kısıtlı sayıda sisteme müdahale edip zararlı kodları bu sistemlerden kaldırmalarının ve kendilerini “güvendeyiz artık” diye rahatlatmalarının ardından saldırganların bu durumu farketmesi ve bütün sistemi şifreleyerek 300.000 USD’lik bitcoin istemesi olayının detayları anlatılıyor. Bu durum bize bir kez daha gösteriyor ki, saldırganlar sadece sisteminizdeki tek bir sunucuya ya da bileşene sızmakla kalmıyor, olabildiğince yayılıp ele geçirdikleri sistemlerin üzerinde kendileri için arka kapı bırakıyorlar. Ayrıca bu saldırılarda kullanılan zararlı kodların bir saldırgan kontrolünde, genelikle manuel çalıştırıldığını (en azından sistemleri ele geçirme ve yayılma fazında) ve çoğunlukla birden fazla kod ve betik kullanıldığını ve bütün bu aşamalarda saldırganların birebir sistemlerinizin üzerinde çalıştığını unutmayın. Yani özetle söylemek gerekirse karşınızdaki saldırganlar geleneksel bir antimalware/antivirus ile engellenebilecek türden bir saldırı gerçekleştirmiyorlar.

- Hedefli fidye saldırılarına uğrayan bir çok şirketin/kurumun sistem ve servis envanterinin güncel olmadığını söyleyebiliriz. Sunucu ve servis envanterinin olmadığı, servis iletişim ve bağımlılık matrisinin bulunmadığı şirketlerin ve kurumların olası bir hedefli fidye saldırısında hem saldırının ilk olarak nereden başladığını tespit etmesine hem de saldırıya müdahale etmesine imkan yok.

- Şirketlerin/kurumların bir çoğunda SIEM olarak konumlandırılan ürünler ve teknolojiler ya çalışmıyor ya da çok hantal ve inceleme yaparken kullanılabilecek performansa sahip değiller. Log çöplüğü haline gelen SIEM ürünleri maalesef bir çok şirket ve kurum için değer üretmeyi bir tarafa bırakın sürekli kaynak tüketen ve tükettiği kaynağın karşılığını neredeyse hiç vermeyen kocaman kara bir delikten öteye geçememiş durumda.

- Şirketlerin neredeyse tamamına yakınında antivirüs uygulamalarının saldırılarda kullanılan araçları yakalamada ve engellemede yetersiz kaldığını görüyoruz. Antivirüs yazılımlarının yetersizliğinin yanında, saldırganlar açısından potansiyel hedef olarak seçilme ihtimali çok yüksek sunucuların üzerinde yetersiz dahi olsa bir antivirüsün çalışmıyor olması da başlı başına büyük bir problem teşkil ediyor. Günümüzde DC’lerin üzerinde ya da web sunucularının üzerinde antivirüs çalıştırmamanın hiç bir bahanesinin olmaması gerektiğine inanıyorum.

- Hedefli fidye saldırılarının kurbanlarının bir diğer eksiği ise zafiyet yönetimi yapmıyor olmaları. Hangi sistem bileşenlerinde hangi açıkların bulunduğunu, bu açıkların nasıl kapatılacağını, bu sistemlerdeki açık eğer kapatılamayacak bir açıksa bununla ilgili alternatif risk azaltma/ortadan kaldırma yöntemlerinin hangilerinin uygulanabileceği konusunda neredeyse hiç bir çalışma yapılmamış olduğunu görüyoruz. Bununla birlikte kurbanların neredeyse tamamının zafiyet yönetim sürecini yaşayan bir döngü olarak değerlendirmediklerini, tek seferlik bir iş olarak hesaba kattıklarını görüyoruz.

- Firmalar ve kurumlar açısından hedefli fidye saldırılarından en az etkilenmenin yollarından birisi de düzgün çalışan bir yedekleme altyapısının olmasıdır. Saldırganların da bu gerçeği bildiklerini ve fidye zararlılarını çalıştırmadan hemen önce ya bütün sistemlere ait online yedekleri geri dönülemez şekilde sildiklerini ya da yedeklerin kendisini de şifrelediklerini görüyoruz. Bu da bize kurbanların yedekleme altyapılarının hedefli bir fidye yazılımının tahribatından geri dönüşü sağlayacak şekilde dizayn edilip işletilmediği gösteriyor.

- Hedefli fidye saldırılarını gerçekleştiren grupların bir APT gibi çalıştıklarını ve sistemlerde fidye zararlılarını çalıştırmadan önce yayılım gerçekleştirdiklerini daha önce anlatmıştık. Bu yayılım sırasında saldırganlar tarafından en çok kullanılan ortamlardan birisinin de bir çok kurumsal şirketin bilişim altyapısında yer alan Active Directory olduğunu biliyoruz. Kurbanların neredeyse tamamımın Active Directory altyapılarındaki olayları izlemedikleri, saldırganlar açısından yanal hareket için çok elverişli olan bu servisin hem sıkılaştırılmadığı hem de neredeyse hiç izlenmediği görüyoruz.

- Firmaların bulut ortamı üzerinden kullandıkları servislerin (özellikle Paas ve SaaS servislerinin) güvenliğini sağlamada yetersiz kaldığını görüyoruz. On-prem bileşenler ile neredeyse tam-erişim esasına göre konuşacak şekilde yapılandırılan bu servisler maalesef güvenlik açısından çoğu kez gerekli sıkılaştırmalara tabi tutulmadığını, izleme yeteneklerinden çok kısıtlı şekilde yararlanıldığını veya hiç yararlanılmadığını görüyoruz. Saldırganların bulut ortamı (Azure, AWS, GCP) üzerinde yer alan sunucularınıza ve servislerinize ulaşmasının ardından iç ağınızdaki bileşenleri ele geçirmesi veya o bileşenleri de etkileyecek şekilde zararlı aksiyonlar gerçekleştirmesi hiç de zor değil.

- Regülatör kurumların zorladığı standartlara uyum konusunda firmaların neredeyse tamamının bu standartlara ya da yükümlülüklere ilişkin çalışmalarının “yasal olarak yapmak zorunda oldukları kısım kadar” dahi olmadığını, “kağıt üzerinde” yerine getirilse bile bu yükümlülüklerin tam olarak anlaşılmadığını ve bunların gerekliliklerinin işletilmediği görüyoruz.

Hedefli Fidye Saldırılarına Hazırlık İçin Neler Yapılmalı

Yukarıda maddeler halinde listelediğimiz yanlışları yapmamak adına böyle bir saldırıyla karşılaşmadan önce yapılması gerekenlerin neler olduğunu bundan önce bir kaç farklı makalemde dile getirmiştim. Bunlardan ilki Olay Müdahalesi (Incident Response) Nedir ve Olay Müdahalesinde Yapılan Yanlışlar Nelerdir başlıklı makale. Mutlaka okunmasını tavsiye ettiğim ikinci makale ise Bir Siber Olay Müdahalesinde Yanınızda Bulunması Gereken 5 Temel Şey başlıklı makale. Bu makalelerde yer alan başlıkları burada tekrarlamadan hedefli fidye saldırılarına hazırlık için neler yapmanız gerektiği konusundaki tavsiyelerimizi maddeler halinde sıralayalım;

- Siber saldırı ile karşı karşıya kaldığınızda işleteceğiniz bir siber saldırı müdahale planını oluşturun ve firmanızın bütün paydaşlarının bu plana katkı sağladığından ve bu planda yer alan aksiyon maddeleri üzerinde hemfikir olduklarından emin olun

- Hedefli fidye saldırılarını gerçekleştiren grupların şirket ve kurum ağlarında tespit edilmeden rahatça dolaşabilmelerinin önüne geçmek için mutlaka bütün uç noktalarda ve ağ trafiğinde görünürlük sağlanmalı.

- Sistemlerinize ait envanterinizi ve servis haritanızı mutlaka güncel tutun. Herhangi bir siber saldırıya müdahale esnasında envanterinizde olmayan fakat sisteminize dahil olan bir bileşen üzerinden tekrar saldırıya uğramamanız adına bu çok önemli.

- Kullandığınız SIEM’in ya da adı SIEM olan veya üreticisinin SIEM olarak pazarladığı ürünlerin gerçekten çalıştığından, kendilerinden beklenen log toplama, korele etme ve arama işlevlerini sorunsuz şekilde yerine getirdiklerinden emin olun. Yani özetle gerçekten çalışan bir SIEM’iniz olsun.

- Kullandığınız antivirüs yazılımının gelişmiş siber saldırıları yakalamadaki başarısını hem kendi testlerinizle hem de endüstrideki bağımsız kurumlar tarafından yayınlanan raporları takip ederek ölçün ve bu sonuçlara göre gerekiyorsa antivirüs ürünüzü değiştirin. Ayrıca antivirüs yüklenebilen bütün sistemlerinizde antivirüs ajanınızın çalıştığından mutlaka ama mutlaka emin olun.

- Sistemlerinizdeki zafiyetleri takip etmek için bir süreç oturtun. Bir çok firmanın sızma testi yaptırdığı biliyoruz, en azından sızma testi sonucunda size iletilen zafiyet tablosundaki verileri bir takip sürecine oturtun ve tespit edilen zafiyetlerin kapatıldığından ya da alternatif risk giderme yöntemlerinin uygulandığından emin olun. Bunun yanında doğru şekilde yazılmış bir sızma testi raporu size sadece teknik zafiyetlerinizi değil süreçsel zafiyetlerinizi de gösterir. Eğer sızma testi hizmeti aldığınız firmanın raporları bu şekildeyse (ADEO’nun sızma testi raporlarında süreçsel zafiyetlere mutlaka değinilir) ilgili süreçleri iyileştirmek adına da gerekli aksiyonları alın.

- Yedeklerinizin fidye saldırılarına karşı güvende olduklarından emin olun. Hedefli fidye saldırılarına karşı güvenlik sağlayan yedekleme yazılımlarını tercih edin. Geleneksel yedekleme yazılımlarının neredeyse tamamının hedefli fidye saldırılarını engellemede başarısız olduklarını, yedekleri koruyamadıklarını gördük. Bunun yanında aldığınız yedeklerin ihtiyaç halinde geri dönülebilir olduğunu test etmek adına belirli periyotlarla geri dönüş senaryolarını çalıştırın. Ayrıca offline backup’ın öneminin altını çizmemiz gerekiyor. Belirli aralıklarla yedeklerinizi offline’a çıkın ve güvende olduklarından emin olun.

- Çok uzun yıllardır bir çok şirketin IT altyapısının göbeğinde Active Directory’nin oturduğunu biliyoruz. Doğru şekilde konfigüre edilmemiş bir Active Directory altyapısının saldırganların hareketlerini ne şekilde kolaylaştırdığını ve Active Directory’de bu hareketlerin neredeyse tamamının tespiti mümkünken varsayılan ayarlar ile bırakılan tanımların bunu imkansızlaştırdığı bir çok olayda tecrübe ettik. Ayrıca Active Directory’de saldırganlar tarafından kullanılan GPO’ların, SPN’lerin, grup üyeliklerinin ve daha bir çok özeliğin hali hazırda kötüye kullanılıp kullanılmadığını tespit etmek veya ilerde gerçekleşecek bir saldırıda kötüye kullanılıp kullanılamayacağını ortaya çıkartmak adına belirli periyotlarda Active Directory özelinde güvenlik denetimi yapın veya yaptırın. ADEO olarak bu konuda sunduğumuz “Active Directory Security Health Check” servisimiz işinize yarayacaktır.

- Bulut ortamlarında (Azure, AWS, GCP vb) bulunan bileşenleriniz (IaaS, PaaS ve SaaS olanlarının tamamı için geçerli) için mutlaka uygun güvenlik kontrollerini devreye alın ve izleyin. Siber saldırıları tespit etmede ve önlemede kullanılabilecek ve bulut sağlayıcıların sunduğu fakat kullanıcıların maalesef çok farkında olmadığı bir çok fonksiyon ve yetenek mevcut. Hatta bunların bir kısmını hiç bir ücret ödemeden kullanmak da mümkün. Buluttaki bileşenlerinize tıpkı on-prem sistemlerinize gösterdiğiniz gibi özen gösterin. Bu konuda hem güvenlik sıkılaştırması hem de ek güvenlik önlemlerinin neler olabileceğini konusunda ADEO tarafından sunulan “Cloud Security Assessment” hizmeti size yardımcı olacaktır.

- Bütün kullanıcılarınızı siber güvenlik tehditlerine karşı bilinçlendirin. Bu bilinçlendirme çalışmaları periyodik eğitimler, elektronik bültenler, broşürler şeklinde olabilir. Ayrıca bunların işe yarayıp yaramadığını ölçmek adına belirli periyotlarla sosyal mühendislik testleri yapın veya yaptırın.

ADEO olarak yukarıda bahsi geçen bütün saldırı gruplarını çok yakından takip ediyoruz ve yönettiğimiz yüzbinden fazla uç noktada anlık IoC paylaşımları ile hem imza tabanlı hem de TTP tabanlı izleme sağlıyoruz. Bu tür gruplarla mücadelede bir çok fimanın/kurumun tek başına başarılı olması çok mümkün değil maalesef. Saldırganların kullandıkları taktiklerin ve tekniklerin sürekli gelişmesi ve değişmesi, firmaların bünyesinde bunları takip edecek ve bu doğrultuda savunma stratejileri geliştirebilecek yeterli kaynağın bulunmaması, siber olay müdahalesi konusunda tecrübe eksikliği gibi bir çok konuyu değerlendirdiğimizde siber saldırılara karşı firmanızı korumak için mutlaka bu konularda kendini ispatlamış üçüncü parti paydalarla işbirlikteliğine gitmeniz gerektiğini söyleyebiliriz. ADEO olarak siber güvenlik konusunda Türkiye’deki bir çok firmaya sunduğumuz hizmetler ile bu işbirlikteliğinin önemini kanıtlamış durumdayız. Aşağıda müşterilerimize bu işbirliktelikleri kapsamında sunduğumuz bazı servisler hakkında birer paragraflık açıklamaları bulacaksınız. Unutmayın, modern siber saldırılara karşı tek başınıza koruma sağlamanız ve saldırı anında saldırganlar ile mücadelede etmeniz maalesef çok kolay değil ve burada yanınızda tecrübesine güvenebileceğiniz bir iş ortağınız mutlaka bulunsun.

MxDR(Managed Extended Detection and Response): Bu servis kapsamında müşterilerimizde bulunan EDR teknolojileri ve varsa NTA teknolojileri ADEO’nun uzman siber güvenlik analistleri tarafından 7×24 izlenir ve siber saldırganlara ait en ufak bir hareket daha başlar başlamaz tespit edilir ve kullandığımız araçları müdahale ve entegrasyon yetenekleri ile bu saldırıya müdahale edilir ve engelleme çalışmaları yapılır. Aynı zamanda bu hizmet kapsamında müşterilerimizin EDR ve NTA teknolojilerinde kullanılacak siber tehdit istihbarat beslemelerine ADEO tarafından sağlanan özel beslemeler ile ekleme yapılır ve bu sayede Türkiye genelinde tespit ettiğimiz siber saldırı izlerini bütün müşterilerimizin hizmetine sunmuş oluruz. Temel işi siber güvenlik olmayan bir çok firmanın tek başına kendi siber güvenliğini sağlayamayacağına inanıyoruz ve bu bağlamda kullandığımız bir mottomuz var; “Let’s Secure Together“. Bu hizmetimiz ile ilgili detaylı bilgi için https://www.mxdrturkiye.com adresimizi ziyaret edebilirsiniz. Ayrıca 3 Aylül 2020’de saat 10:00’da gerçekleştireceğimiz Yönetilen Gelişmiş Tespit ve Müdahale başlıklı dijital etkinliğimizde bu hizmetlerimizi detaylı şekilde anlatacağımız. Etkinlik kayıt link aşağıda, mutlaka katılın derim. https://register.gotowebinar.com/register/2485946720738936080

Incident Response With TechOps Team: Bu hizmetimiz hedefli bir siber saldırıya maruz kaldığınızda ihtiyaç duyacağınız ilk hizmetimiz. Karşılaşılan hedefli fidye saldırısına müdahalede hangi adımların hangi sırayla atılacağı, gelişmiş izleme ajanlarının hangi sistemlere ne şekilde yükleneceği, hangi sistemlerde triyaj yapılacağı, hangi sistemlerde detaylı analizin ve dijital delil toplamanın gerçekleştirileceği gibi bir çok önemli sürecin işletildiği bu hizmet kapsamında TechOps danışmanlarımız da sürecin içine dahil olmakta ve saldırı sonrası hizmet kesintisi yaşadığınız bütün operasyonlarınızın bir an önce normale dönmesi adına Active Directory, sanallaştırma, network, veritabanı, yedekleme ve diğer altyapı bileşenleri üzerinde olay müdahale ekiplerimiz için eş zamanlı çalışma gerçekleştirmektirler. Özellikle saldırıya uğrayan firmaların operasyon ekiplerinden gelen baskıları doğru şekilde yönetebilmek, operasyonel öncelikleri ilgili süreçlerin sahipleri ile belirlemek ve bunları yaparken atılacak adımları siber güvenlik bakış açısını elden bırakmadan yapmak için iki farklı disiplinin birlikte çalışması ve bunu daha önceden tecrübe etmiş olması çok ama çok önemli. Adeta zamanla yarışılan bir müdahalede atılacak adımların önceden denenmiş, başarısı kanıtlanmış, doğru çalışan ve bütün sistemleri kapsayacak şekilde planlanmış adımlar olması ve bu adımların da tecrübeli bir ekip öncülüğünde atılması yapılan müdahalenin başarıya ulaşması ve operasyonun en kısa şekilde normale dönmesi adına oldukça elzem.

Compromise Assessment: Modern siber saldırıları gerçekleştiren saldırganların sistemlere sızdıktan sonra belirli bir süre o sistemde kaldığını, erişimini garanti altına almak adına arka kapılar yerleştirdiğini, belirli aralıklarla sistemlere tekrar tekrar eriştiğini, kritik sistem bileşenlerini tespit ettikten sonra o sistemleri de ele geçirmek adına yanal sıçrama hareketleri yaptığını, kritik hesapları ele geçirmeye yönelik aksiyonlar gerçekleştirdiklerini biliyoruz. Saldırganlar tarafından bütün bu işlemler yapılırken sizin kullandığınız koruma ve/veya izleme teknolojileri yeteriz kalmış olabilir ve bu yetkisiz hareketleri tespit edememiş ve engelleyememiş olabilirsiniz. Eğer altyapınızın bir saldırgan grup tarafından ele geçirilip geçirilmediğinden emin olmak istiyorsanız bu hizmetimizi kullanabilirsiniz. Sanki altyapınız ele geçirilmiş gibi siber olay müdahale adımlarının tamamını işlettiğimiz bu hizmet sonunda altyapınızın temiz olup olmadığını öğrenebilirsiniz.

MDP (Managed Data Protection): Hedefli fidye saldırıları bir kez daha gösterdi ki verilerinizin güvenliğini sağlamazsanız katastrofik bir durumla karşı karşıya kalabilirsiniz. Verilerinizin doğru ve sorunsuz şekilde yedeklendiğinden ve bu yedeklerin herhangi bir şekilde silinmeye karşı koruma altında olduğundan ve ihtiyaç duyulması anında çok hızlı şekilde geri dönüş yapılabildiğinden emin olmanız gerekiyor. Hedefli fidye saldırısına uğramış bir çok müşterimizde karşılaştığımız bu sorunu adreslemek adına Commvault ile birlikte sunduğumuz yönetilen veri koruması servisini geliştirdik ve artık verilerinizi de yönetilebilir bir servisin çatısı altında güvende tutmanız mümkün.

Advanced Red Team: Hedefli fidye saldırılarını analiz ettiğimizde karşılaştığımız TTP‘ler bu saldırıların neredeyse kusursuz bir Red Team çalışması olduğunu gösteriyor. Geleneksel sızma testi yaklaşımından farklı olarak olabildiğince az gürültü çıkartarak ilerlemeyi ve testin bütün aşamalarında hedefe özel hazırlanmış araç setlerini ve alt yapıyı kullanmayı amaçlayan bu test yaklaşımını hedefli bir fidye saldırıya maruz kalmadan önce kendi kontrolünüzde gerçekleştirip altyapınızdaki teknolojik ve süreçsel eksiklikleri önceden öğrenebilirsiniz. ADEO bünyesindeki Red Team takımı bu konuda hem APT gruplarına hem de hedefli fidye saldırılarını gerçekleştiren gruplara ait TTP’leri simüle ederek ilgili test çalışmalarını gerçekleştirebilmekte ve size sundukları rapor ile eksik yönlerinizi (teknolojik ve süreçsel eksiklerinizi) gerçek bir saldırı öncesi ortaya çıkartmanıza yardımcı olmaktadır.

Purple Team Assessment: Yapmış olduğunuz siber güvenlik yatırımlarının modern siber saldırılar karşısında sizi ne kadar koruduğunu öğrenmek ve açık kalan noktaları tespit etmek adına alabileceğiniz bu hizmet hem mavi takım hem de kırmızı takımın ortak çalışması esasına dayanıyor. Tehdit istihbarat temelli bu hizmette şirketinizi/kurumunuzu hedef alabilecek saldırı gruplarının TTP’leri seçilerek süreç ilerletiliyor ve çalışma sonunda size sunulan raporda mevcut durumunuzda hangi saldırı türlerini tespit edemediğiniz ve engelleyemediğiniz gibi bilgilerin yanında iyileştirme önerileri de yer alıyor.

Yukarıda hem makale içinde geçen hem de birer paragraf şeklinde özetlediğim bütün servislerimizle alakalı detaylı bilgiye ulaşmak isterseniz info[@]adeo.com.tr adresine mail atabilir veya www.adeo.com.tr adresini ziyaret edebilirsiniz.

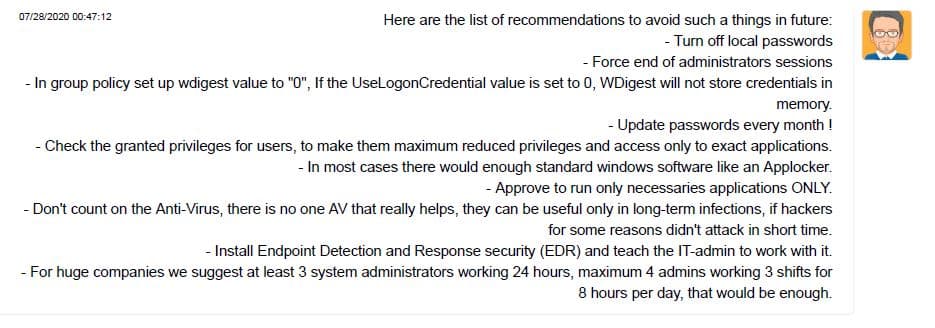

Makalenin son paragrafı Ragnar Locker grubunun müşterilerine verdiği tavsiyelere ayıralım. Bu grubun 4.5M USD’lik bitcoini aldıktan sonra kurbanları CWT’ye verdikleri tavsiyeler şunlar:)