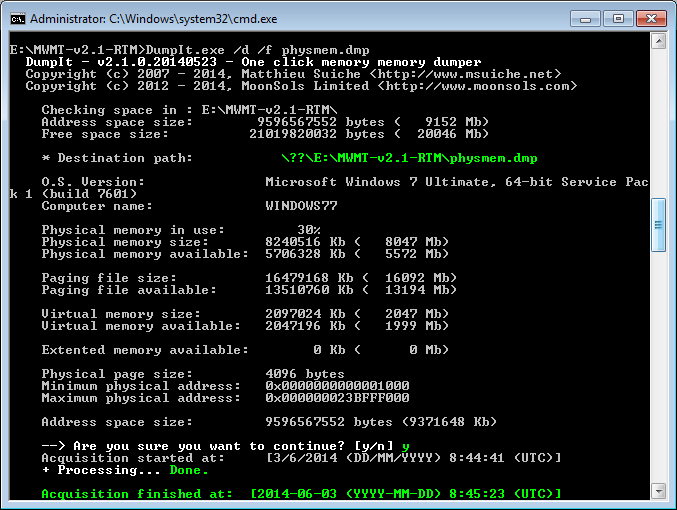

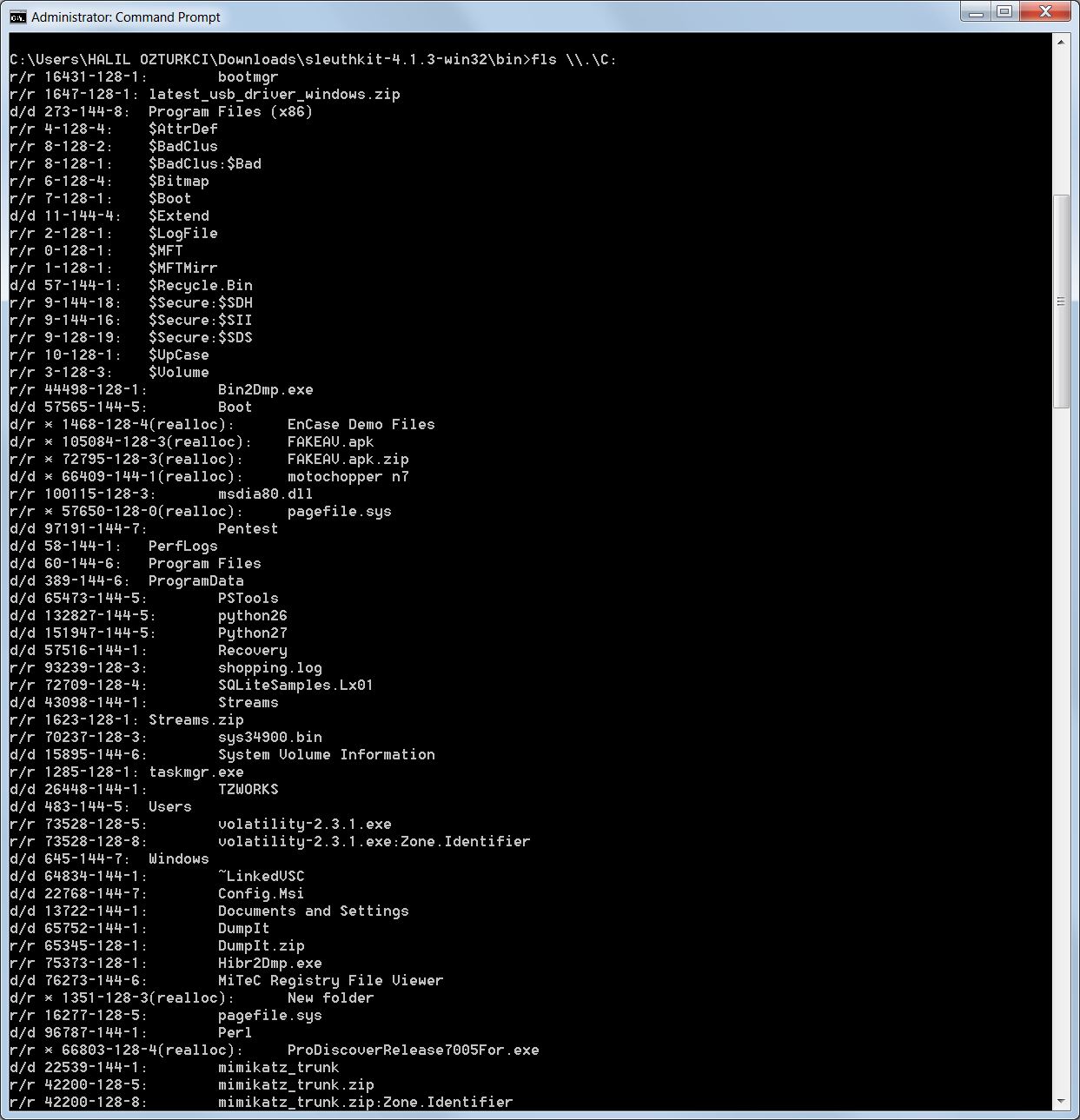

Mimikatz uzunca bir süredir penetrayon testi gerçekleştiren biz uzmanların dikkatini üzerinde toplayan bir araçtı. Temelde yaptığı iş lssas prosesine enjekte edildikten sonra başta Windows şifrelerini açık text formatında göstermek gibi bir çok imkan sunmakta. Genelde canlı sistemler üzerinde gerçekleştirilen bu tarz mimikatz işlemleri hakkında detaylı bilgiye http://www.offensive-security.com/metasploit-unleashed/Mimikatz adresinden ulaşabilirsiniz. Mimikatz'ın son sürümüne ise http://blog.gentilkiwi.com/mimikatz adresinden ulaşabilirsiniz. Canlı sistemler üzerinde mimikatz ile işlem yapmanın yanında şimdi artık offline olarak da kullanabilir durumdayız. Bunun için elimizde crash dump formatında bir hafıza imajının olması yeterli olacaktır. Bunun için Dumpit uygulamasını /d parametresiyle çalıştırmamız yeterli. Aşadığıdaki ekran görüntüsünde DumpIt uygulaması kullanılarak Microsft crash dump formatında hafıza imajının alınmasına ilişkin çıktı yer almaktadır.

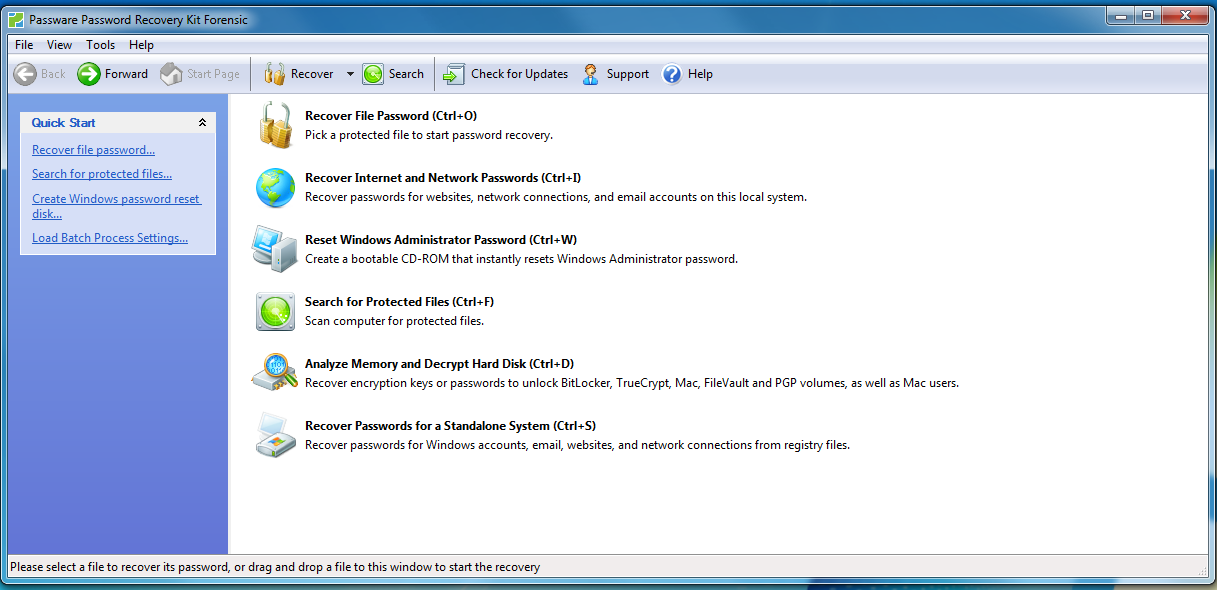

Eğer adli bilişim incelemesi gerçekleştireceğimiz bilgisayar canlı değilse, yani bilgisayarın hafızasının imajını alamadıysak bu durumda elimizdeki disk imajı içinde hiberfil.sys dosyasının var olup olmadığına bakabiliriz. Eğer disk imajı içinde bilgisayarın boot bölümünde hiberfil.sys dosyasını bulabilirsek bu dosyayı Microsoft'un crash dump formatına dönüştürerek mimikatz'ı offline modda bu dosya üzerinde kullanabiliriz. Mimikatz içinde kullanmak üzere elimizdeki hafıza imajını Microsoft'un crash dump formatına dönüştürmek için MoonSols firmasının geliştirdiği Hibr2Dmp.exe uygulamasını kullanabilirsiniz. Aşağıdaki ekran görüntüsünde bu uygulamanın nasıl kullanıldığını ve örnek bir dönüştürme işlemine ilişkin çıktıyı bulabilirsiniz.

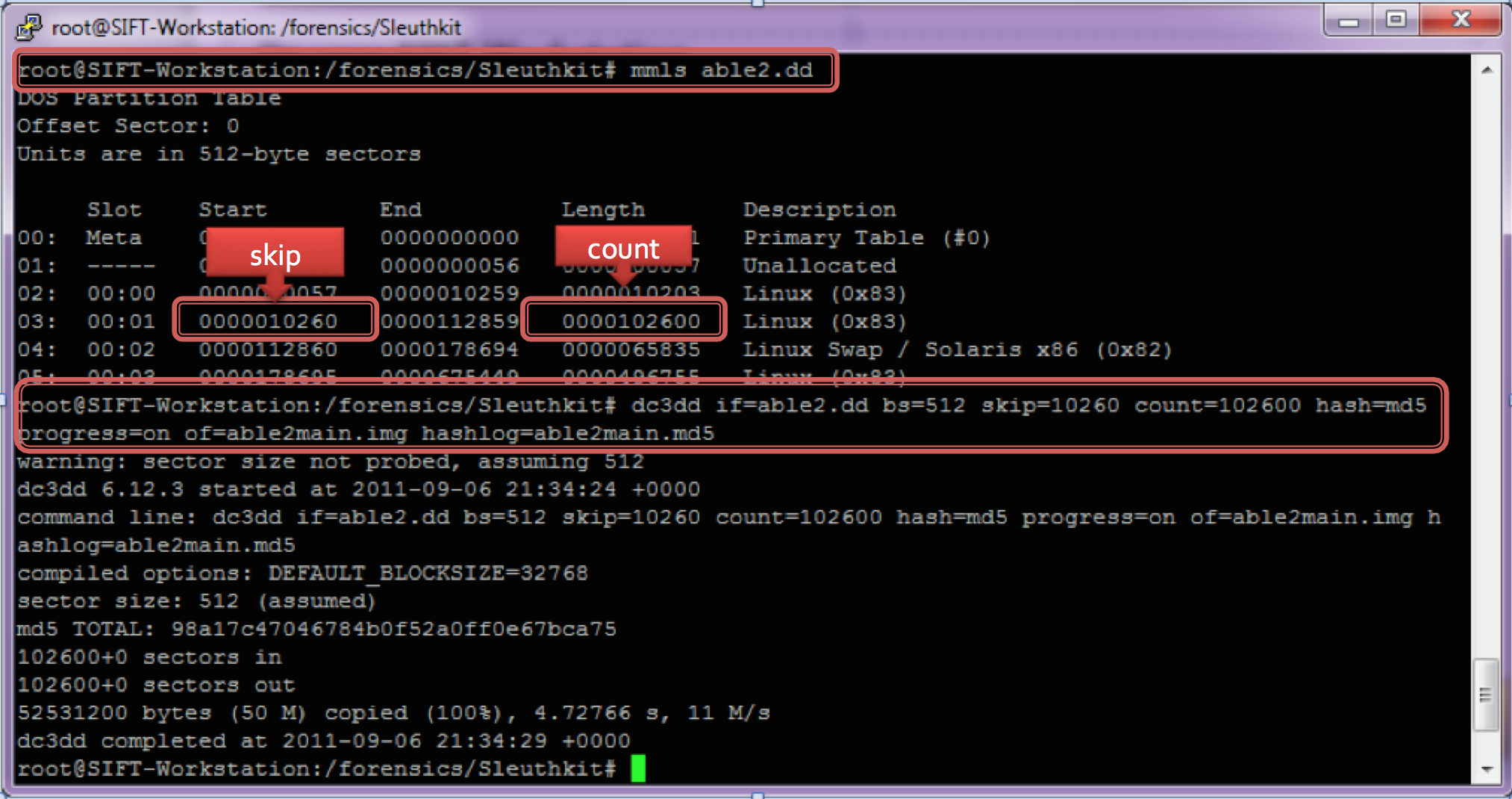

Eğer elinizde raw formatında bir hafıza imajı varsa da bu durumda yine MoonSols'un araçlarından Bin2Dmp.exe uygulamasını aşağıda gösterildiği şekilde çalıştırıp Microsoft crash dump formatındaki çıktıyı elde edebilirsiniz.

1C:\>Bin2Dmp.exe2 bin2dmp – v2.1.0.201401153 Convert raw memory dump images into Microsoft crash dump files.4 Copyright (C) 2007 – 2014, Matthieu Suiche 5 Copyright (C) 2012 – 2014, MoonSols Limited 6 Usage: bin2dmp 7 – Source path of the raw memory dump file.8 – Destination path of the Microsoft crash dump file.9 Professional Edition supports x86 and x64 raw memory files from Windows XP to 7.10 C:\>Bin2Dmp.exe WIN-SPT4NDPCT8J-20140601-193108.dmp WinCrashDump.dmp11 bin2dmp – v2.1.0.2014011512 Convert raw memory dump images into Microsoft crash dump files.13 Copyright (C) 2007 – 2014, Matthieu Suiche 14 Copyright (C) 2012 – 2014, MoonSols Limited 15 Initializing memory descriptors… Done.16 Brute force17 Directory Table Base is 0x91000 without PAE18 Looking for kernel variables… Done.19 Loading file… Done.20 Rewritting CONTEXT for Windbg…21 -> Context->SegCs at physical address 0x0000000000002288 modified from 47415045 into 0822 -> Context->SegDs at physical address 0x0000000000002264 modified from 47415045 into 2323 -> Context->SegEs at physical address 0x0000000000002260 modified from 47415045 into 2324 -> Context->SegFs at physical address 0x000000000000225C modified from 47415045 into 3025 -> Context->SegGs at physical address 0x0000000000002258 modified from 47415045 into 0026 -> Context->SegSs at physical address 0x0000000000002294 modified from 47415045 into 1027 [0x00000000FFF80000 of 0x00000000FFF80000]28 Total time for the conversion: 2 minutes 9 seconds.29 C:\>Microsoft crash dump formatındaki hafıza imajını elde ettikten sonra offline olarak mimikatz'ı kullanmak için Windows Debugging Tools ailesi içinde yeralan Windbg uygulamasına ihtiyaç duyarız. Bu uygulamayı http://msdn.microsoft.com/en-us/windows/hardware/hh852365.aspx adresinden indirip yükledikten sonra çalıştırıp File menüsünden Open Crash File seçeneğini seçerek hafıza imajını göstermeniz gerekiyor. Sorunsuz şekilde crash dump dosyasını yükledikten sonra aşağıdaki komut yardımı ile mimikatz'ın dll dosyasını yüklüyoruz.

| .load C:\Users\Forensics\Downloads\mimikatz_trunk\x64\mimilib.dll |

Aşağıdaki ekran görüntüsünde ilgili DLL dosyasının başarılı şekilde yüklendiğini gösterir Windbg penceresini görebilirsiniz.

Bu aşamadan sonra sırası ile aşağıdaki komutları çalıştırmamız gerekiyor.

0: kd> !process 0 0 lsass.exe

0: kd> .process /r /p

0: kd> !mimikatz

Bu komutların sonunda karşımıza ilgili bilgisayardaki kullanıcıların şifreleri açık text formatında karşımıza çıkacaktır. Örnek bir ekran görüntüsü aşağıda gösterilmiştir. Bu aşamadan sonra adli bilişim incelemelerinde kullanıcının şifresinin gerektiği senaryolarda daha rahat hareket etme imkanına sahip oluruz.